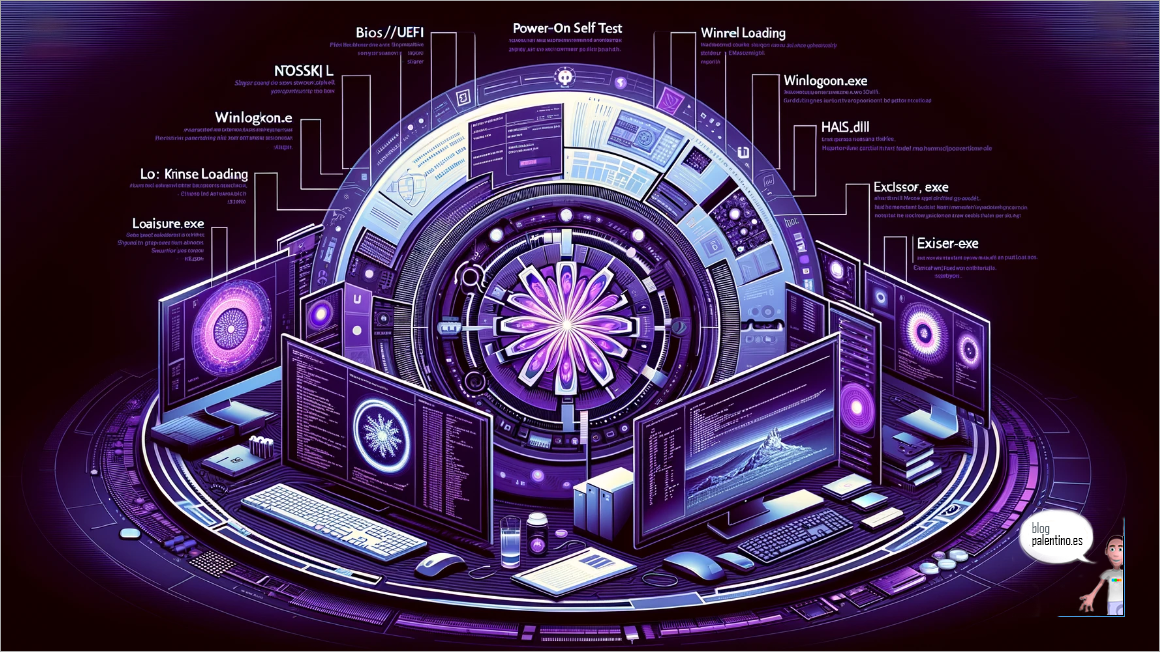

En esta entrada, vamos a desglosar paso a paso el proceso de arranque de Windows 10 y 11, desde el encendido inicial hasta el momento en que estás listo para empezar tu jornada frente a la computadora.

Comenzaremos con una visión general del Power-On Self Test (POST) y cómo el sistema verifica el hardware esencial antes de proceder. Luego, veremos a través de las funciones del BIOS/UEFI y su papel en la preparación del sistema para el arranque del sistema operativo. A partir de ahí, se analizará el papel del gestor de arranque de Windows, y cómo los archivos cruciales como ntoskrnl.exe y winload.exe trabajan juntos para cargar el núcleo de Windows.

Se explorará la importancia de los controladores de dispositivo, los servicios del sistema y los procesos críticos como winlogon.exe y lsass.exe, que aseguran que tu sesión sea segura y personalizada. También se verá cómo Windows maneja la configuración del usuario y cómo explorer.exe te sumerge en el entorno gráfico que utilizas cada día.

Este artículo es perfecto tanto para los entusiastas de la tecnología que desean entender mejor cómo funciona su sistema operativo, como para aquellos que buscan solucionar problemas de arranque o simplemente tienen curiosidad sobre lo que sucede bajo el capó de su PC. Acompáñanos en esta exploración técnica y descubre los secretos detrás del arranque de Windows 10. ¡Empecemos!

El proceso de arranque de Windows 10, desde el encendido del dispositivo hasta el inicio de sesión, implica varios pasos críticos que gestionan cómo el sistema operativo se carga y se prepara para el uso del usuario. Aquí te explico el proceso paso a paso: