Consideraciones sobre el Sistema de Gestión de la Seguridad de la Información ISO 27001

La norma/estándar UNE ISO/IEC 27000:2013 es un estándar para la seguridad de la información aprobado y publicado como estándar internacional en octubre de 2005 por International Organization for Standardization y por la comisión International Electrotechnical Commission.

En el campo de la tecnología de la información, ISO e IEC han establecido un comité técnico conjunto, el ISO/IEC JTC1

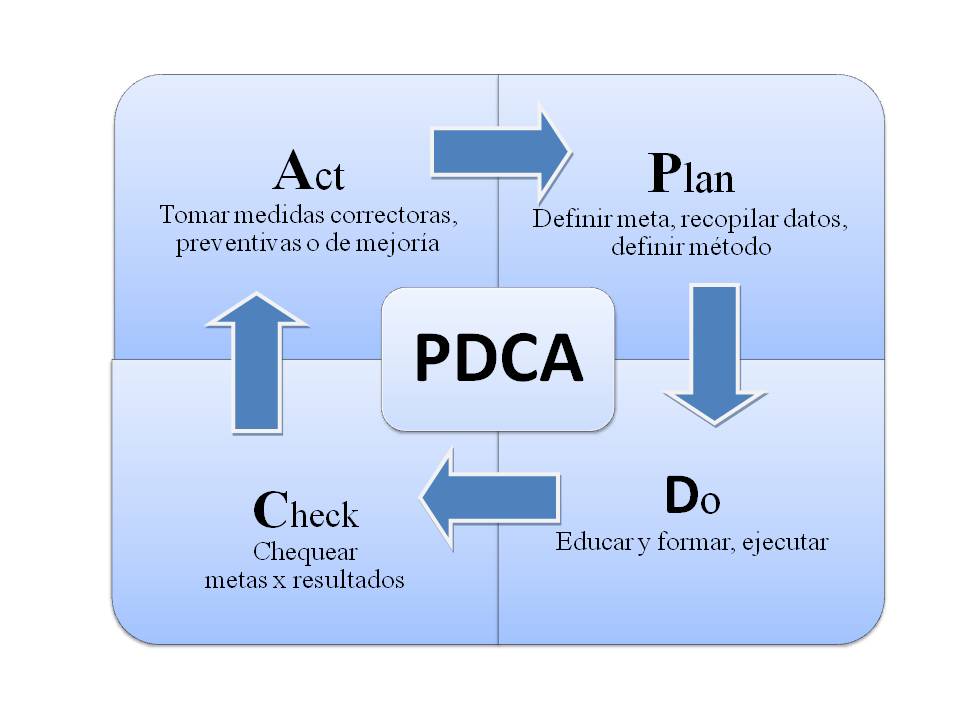

Esta norma especifica los requisitos necesarios para establecer, implantar, mantener y mejorar un SGSI (Sistema de Gestión de la Seguridad de la Información) según el conocido PDCA o “Ciclo de Demming”. Acrónimo de Plan (planificar), Do (hacer), Check (verificar), Act (actuar). Estas acciones son vitales, siendo más laboriosa la planificación, si partimos de cero. Podremos apoyarnos en herramientas informáticas, diagramas de actividad, bases de datos, Gantt, etc.

La seguridad de la información, según ISO 27001, consiste en la preservación de su confidencialidad, integridad y disponibilidad, así como de los sistemas implicados en su tratamiento, dentro de una organización. Para metaforizar y recordar esto, pilares vitales en la norma, yo suelo usar la frase,»Nos movemos en tierras del CID».

En España en el 2004 se publicó la UNE 71502 titulada Especificaciones para los Sistemas de Gestión de la Seguridad de la Información (SGSI) y que fue elaborada por el comité técnico AEN/CTN 71. Es una adaptación nacional de la norma británica British Standard BS 7799-2:2002.

Con la publicación de UNE-ISO/IEC 27001 (traducción al español del original inglés) dejó de estar vigente la UNE 71502 y las empresas nacionales certificadas en esta última están pasando progresivamente sus certificaciones a UNE-ISO/IEC 27001.

En un mundo donde cada vez más la gestión TI es externalizada (outsourcing) a sistemas que no son propiedad de la organización, es necesario al menos tener identificados los riesgos y garantizar sobre todo que a pesar de eso, podemos proporcionar protección de información a “nuestras partes interesadas” (clientes y los propios departamentos de la Organización).

La norma/estándar es una solución de mejora continua más adecuada para evaluar los riesgos físicos y lógicos estableciendo estrategias y controles adecuados que aseguren una permanente protección y salvaguarda de la información.

Seguimos …

La piedra angular de este sistema es el análisis y gestión de los riesgos basados en los procesos de negocio y servicios de TI. (CRM, ERP, BI, redes sociales, movilidad, cloud, BYOD, etc …)

Es necesario destacar que, como todo sistema de gestión, tiene además del PDCA unos indicadores (objetivo de la métrica) y métricas para la medición de la eficacia y eficiencia de los controles.

Un determinado riesgo es la suma de factores analizados relacionados.

El porcentaje de controles para un SGSI suele ser 20% de tecnología( seguridad de los sistemas y datos, IDS, firewall, antivirus, seguridad física) y 80% de gestión (control de las medidas de seguridad, planificación).

Disponer de un SGSI de acuerdo a ISO 27001 implica el desarrollo de un modelo de gobierno de la seguridad basado en un programa de análisis y gestión de los riesgos que afectan a la información y los sistemas, personas, instalaciones, etc… donde son procesados.

Existe un marco de gestión de riesgos en fases:

1- Contexto: Objetivos, caracterización de la organización, terceras partes. 2- Evaluación: Identificación, impactos de las amenazas, calcular los riegos. 3-Tratamiento, 4- Aceptación, 5- Comunicación. La norma incluye un nuevo rol llamado el risk owner.

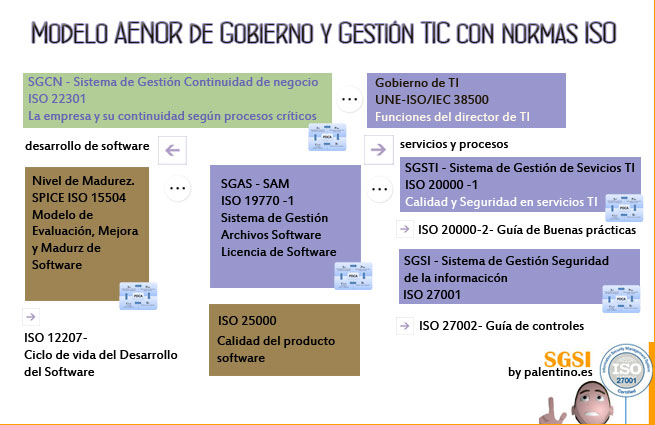

El hecho de incorporar un sistema de gestión ISO 27001, ayuda a la integración de otros sistemas como el ISO 2000o, el ISO 22301, el ISO 9001,y el ISO 38500.

Este modelo propone de dos certificaciones superiores, una para la gestión de servicios TI (20000) y el Gobierno de TI (38500), y alguna otra más relacionada, como muestro en la imagen inferior.

Actualmente la versión existente es 2013, respecto a la 2005 que incorpora las siguientes cambios:

Cambios de la 27001:2013

- Flexibilidad para la elección de metodologías de trabajo para el análisis de riesgos y mejoras.

- Posee 130 requisitos, 28 más respecto a la anterior del 2005 (102)

- Disminuye en número de controles a 114. Relación con proveedor. Se parte del análisis de riesgos para determinar los controles necesarios. Se han fusionado algunos.

- Incorpora los comentarios de los usuarios de la versión 2005 y genéricamente tiene en cuenta la evolución del panorama tecnológico de los últimos 8 años.

- Simplifica su integración con otros sistemas de gestión.

- Importancia del liderazgo por parte de la dirección. En el capítulo 5.La denominación es política de seguridad no política de SGSI.

- Mayor detalle en las métricas y rendimiento.

- En la versión 27000:13 se hace referencia a la 27000 que contiene el vocabulario.

- Referencia a la ISO 31000 de «Gestión de riesgos» para el entendimiento del contexto de la organización. Tanto el contexto interno como el externo (cultural, económoco, nacional, internacional).

- Identificación de las partes interesadas y entendimiento de sus necesidades.

- Identificación del propietario del riesgo. Definición de los objetivos de seguridad relevantes y medibles, asociados a planes de actuación. Apartado 6 planning.

- No hay separación entre documentos y registros. Todo es documentación. Apartado 7 Soporte.

- Se hace un mayor enfasis de los procesos y controles de seguridad. En la monitorización y medición. Aunque sigue siendo clave la evaluación del sistema de gestión. Capítulo 9 Performance evaluation.

- Solo se tiene en cuenta las medidas correctivas, excluyendo las preventivas. Capítulo 10 improvement.

Implantación

La duración en una organización es un proyecto que suele tener unos plazos entre 6 y 12 meses, dependiendo del grado de madurez. Generalmente suele ser necesaria la ayuda de consultores externos.

Aquellas organizaciones que hayan adecuado previamente de forma rigurosa sus sistemas de información y sus procesos de trabajo a las exigencias de las normativas legales de protección de datos (p.ej., en España la conocida LOPD y sus normas de desarrollo, siendo el más importante el Real Decreto 1720/2007, de 21 de diciembre de desarrollo de la Ley Orgánica de Protección de Datos) o que hayan realizado un acercamiento progresivo a la seguridad de la información mediante la aplicación de las buenas prácticas de ISO/IEC 27002, partirán de una posición más ventajosa a la hora de implantar ISO/IEC 27001.

El equipo de proyecto de implantación debe estar formado por representantes de todas las áreas de la organización que se vean afectadas por el SGSI, liderado por la dirección y asesorado por consultores externos especializados en seguridad informática generalmente Ingenieros o Ingenieros Técnicos en Informática, derecho de las nuevas tecnologías, protección de datos y sistemas de gestión de seguridad de la información (que hayan realizado un curso de implantador de SGSI).

Nuestro país ocupa los primeros puestos en la clasificación mundial por número de certificados. En Seguridad de la información, las organizaciones españolas se situan en el 7º puesto mundial y 3º de Europa, con 805 certificados ISO 27001. Donde la norma ISO 9001 sique siendo la más implantada de todo el mundo.

Certificación

La certificación de un SGSI es un proceso mediante el cual una entidad de certificación externa, independiente y acreditada audita el sistema, determinando su conformidad con ISO/IEC 27001, su grado de implantación real y su eficacia y, en caso positivo, emite el correspondiente certificado.

Desde finales de 2005, las organizaciones ya pueden obtener la certificación ISO/IEC 27001 en su primera certificación con éxito o mediante su recertificación trienal, puesto que la certificación BS 7799-2 ha quedado reemplazada.

Sirva de aclaración que el hecho de que una empresa este certificada no implica que sea una empresa 100% segura. La tecnologia avanza, nos ayuda a estar preparados, pero nunca es una garantiza completa.

La Serie 27000

La seguridad de la información tiene asignada la serie 27000 dentro de los estándares ISO/IEC:

- ISO 27000: Publicada en mayo de 2009. Contiene la descripción general y vocabulario a ser empleado en toda la serie 27000. Se puede utilizar para tener un entendimiento más claro de la serie y la relación entre los diferentes documentos que la conforman.

- UNE-ISO/IEC 27001:2007 “Sistemas de Gestión de la Seguridad de la Información (SGSI). Requisitos”. Fecha de la de la versión española 29 noviembre de 2007. Es la norma principal de requisitos de un Sistema de Gestión de Seguridad de la Información. Los SGSIs deberán ser certificados por auditores externos a las organizaciones. En su Anexo A, contempla una lista con los objetivos de control y controles que desarrolla la ISO 27002 (anteriormente denominada ISO 17799).

- ISO/IEC 27002: (anteriormente denominada ISO 17799). Guía de buenas prácticas que describe los objetivos de control y controles recomendables en cuanto a seguridad de la información con 11 dominios, 39 objetivos de control y 133 controles.

- ISO/IEC 27003: En fase de desarrollo; probable publicación en 2009. Contendrá una guía de implementación de SGSI e información acerca del uso del modelo PDCA y de los requisitos de sus diferentes fases. Tiene su origen en el anexo B de la norma BS 7799-2 y en la serie de documentos publicados por BSI a lo largo de los años con recomendaciones y guías de implantación.

- ISO 27004: Publicada en diciembre de 2009. Especifica las métricas y las técnicas de medida aplicables para determinar la eficiencia y eficacia de la implantación de un SGSI y de los controles relacionados.

- ISO 27005: Publicada en junio de 2008. Consiste en una guía para la gestión del riesgo de la seguridad de la información y sirve, por tanto, de apoyo a la ISO 27001 y a la implantación de un SGSI. Incluye partes de la ISO 13335.

- ISO 27006: Publicada en febrero de 2007. Especifica los requisitos para acreditación de entidades de auditoría y certificación de sistemas de gestión de seguridad de la información.

¿Cómo las organizaciones pueden beneficiarse de la norma ISO 27001?

- Aumenta la reputación de los negocios que han implementado la norma.

- Protege a las empresas mediante la identificación de riesgos y estableciendo controles para gestionarlos o reducirlos.

- Ayuda a los grupos de interés y aumenta la confianza del cliente, teniendo sus datos protegidos

- Aumenta las oportunidades de acceso a licitaciones mediante la demostración de cumplimiento y obteniendo un estatus como proveedor preferido.

¿Cómo las empresas pueden beneficiarse de la norma ISO 27002?

- Ofrece un conjunto flexible de controles para su uso en la forma en que una organización quiere protegerse a sí mismo (ya sea independiente, con la norma ISO 27001 u otras metodologías)

- Refleja las nuevas amenazas que enfrenta una organización

En última instancia la norma ISO 27001:2013 sigue la estructura de alto nivel y el texto que va a ser aceptado por todas las normas de sistemas de gestión. Para las organizaciones que ya están certificadas con la norma ISO 27001:2005.

Cuando una organización decide sujetarse bajo esta norma, se emprenderán actividades que deben ser reflejadas en los siguientes documentos:

Política de seguridad: Directrices generales de seguridad, estrategia a seguir. Esta política estará aprobada por la dirección

Inventario de activos: Los elementos de que poseen valor, propietarios y valoración.

Informe de riesgos, y grado de seguridad requerido.

Informe de gestión de dichos riesgos.

Controles que son aplicables para conseguir un riesgo residual.

Los requisitos emanan de la norma ISO 27001, leyes, modelo de negocio, los contratos, recursos, reglamentos.

Otros SGSI

SOGP

Otro SGSI que compite en el mercado es el llamado «Information Security Forum’s Standard of Good Practice» (SOGP). Este SGSI es más una «best practice» (buenas prácticas), basado en las experiencias del ISF.

ISM3

Information Security Management Maturity Model («ISM3») (conocida como ISM-cubed o ISM3) está construido en estándares como ITIL, ISO 20000, ISO 9001, CMM, ISO/IEC 27001, e información general de conceptos de seguridad de los gobiernos.

ISM3 puede ser usado como plantilla para un ISO 9001 compliant. Mientras que la ISO/IEC 27001 está basada en controles. ISM3 está basada en proceso e incluye métricas de proceso.

COBIT

En el caso de COBIT, los controles son aún más amplios que en la ISO-IEC 27001. La versión más actual es la COBIT 5.

Valor añadido al post

Otros recursos:

Webinar ECIX-vLex Norma ISO/IEC 27001:2013

Webinar. Aspectos clave sobre SGSI en la nueva ISO 27001:2013

Otros temas relacionados (no con la norma)

http://www.youtube.com/watch?v=Y98OyB6bulg

Ejemplo de software gestor:

http://www.isotools.org/plataforma/