“El software es un gas: se expande hasta llenar su contenedor”– Nathan Myhrvold

Es cierto, pero… ¿Llegamos a conocer y calcular su capacidad?, ¿Dónde se encuentran los límites?,¿ Hasta dónde pueden llegar nuestros datos, nuestra información y nuestros programas?

Este artículo pretende ser un estudio de la situación actual de nuestras redes inalámbricas. Asimismo mostraré con ejemplos didácticos realizados sobre mi WIFI, cómo usuarios con ciertos conocimientos pueden acceder a nuestra red y extraer información.

Tras analizar diferentes redes WIFI, puedo asegurar que el 70% de ellas son susceptibles de ser atacadas. Las empresas y usuarios corren peligro si no son capaces de tomar las acciones adecuadas. Desde una política de seguridad adecuada, hasta la implantación de controles que supervisen estos riesgos (ISO 27001).

La información circula por el aire y no la vemos… O sí …

¿Crees que el cifrado Wep, WPA o WPA2 establecidos en tu router son seguros?

¿Ocultar el SSID o identificador hace más fiable a tu red?

¿Consideras que la password es suficientemente larga y es difícil de averiguar?

¿Asumes que el único riesgo existente al disponer de una red WIFI es la posibilidad de que alguien acceda y se beneficie de tu tarifa para navegar gratis?

¿Dejas tu router encendido todo el día aunque no lo uses?

Si respondes de forma afirmativa a todas estas preguntas, estas totalmente equivocado, puedes tener serios problemas …

Este post es conocimiento. Realizado únicamente con fines meramente educativos y aclarativos. Pretende demostrar que debemos extremar las precauciones. Cambiar la contraseña frecuentemente y desactivar aquellas características que no usamos para estar mejor protegidos.

Comencemos con este amplio tema titulado «Lo que el viento se llevó y la wifi no evitó …»

Existe otro modelo paralelo al modelo OSI de ISO de 1984 que está basado en el protocolo TCP/IP, que es mucho más conocido entre los usuarios. Este es el estándar abierto de Internet, que hace posible la comunicación entre computadoras ubicadas en cualquier parte del mundo. Lenguaje común, el TCP/IP significa Protocolo de control de transmisión/Protocolo Internet y posee cuatro capas: Aplicación, Transporte, Internet y Acceso a la red. ISO posee 7 capas, este otro menos, sólo 4.

La capa de red es la que se identifica mediante tramas ARP. Las direcciones que emplea ARP son en teoría “únicas” para cada adaptador (tarjeta de red). Es una cadena numérica en formato hexadecimal del tipo FF:12:34:56:67:78. El MAC.

Realmente ARP es un protocolo y MAC es la dirección en formato hexadecimal.

Como podemos apreciar, los usuarios suelen conocer su dirección IP, que puede ser estática o dinámica, pero lo que desconocen muchos es su dirección física de la capa de red. Es una forma de identificar el adaptador donde nos conectamos de un equipo de forma univoca.

En teoría este número no se puede cambiar, es único en el mundo. ¿Estamos pues localizados?

La respuesta es no. Puede ser falsificado sin poseer muchos conocimientos, mediante el empleo de software. Como ejemplo os dejaré un enlace a un programa para Windows gratuito, bastante bueno por cierto, que es capaz de cambiar la MAC (dirección ARP del adaptador de red-inalámbrico). Existen otros muchos para otros sistemas. En Linux puede ser cambiado mediante comandos.

Enlace a software para cambiar MAC. Programa gratuito para windows realmente bueno.

http://www.technitium.com/tmac/

Podemos ver el valor ARP desde muchos sitios, la caja del fabricante cuando nos venden el adaptador WIFI, el propio sistema de red en sus propiedades, o ejecutando comandos como el arp –a (para ver todas las ips de la red y sus MAC), o comandos cmd como getmac, netstat, ifconfig, iwconfig, etc.

Los routers no son menos y poseen esta dirección ARP también. Aunque no nos demos cuenta, es divulgada por ondas, y puede ser capturada por muchos programas de software que se encargan de analizar las redes WIFI existentes. Aunque ocultemos el SSID o nombre de la identificación de la WIFI, podemos ser rastreados debido a la dirección hexadecimal MAC emitida.

Programas como airmon-ng para Linux, o el software grauito inSSiDer, vistumbler (sucesor de netstumbler), otros muchos para android, etc, pueden mostrarnos las redes wifis que son detectadas por nuestra antena, junto con su potencia (distancia), SSID y oculto, tipo de cifrado empleado (WEP, WPA, WPAII), y la dirección ARP o MAC.

Con una antena de una determinada potencia podemos analizar las redes existentes a nuestro alcance. Dependiendo de los DBis y la potencia del adaptador, localizar más redes. Existen diversos tipos de antenas, omnidireccionales, direccionales, etc. Siendo las más empleadas para realizar ataques, las direccionales de gran alcance en DBIs.

Por ejemplo, una Yagi direccional de 18 dBI válida para frecuencas de 2,4 GHz con conector externo rsma para un adaptador de red WIFI que emplee dicho conector. Estas antenas pueden llegar a alcanzar varios Kilómetros de distancia perfectamente. Las direccionales son orientables hacia la zona donde deseemos capturar redes.

Si empleamos un adaptador USB wifi con conector rsma, os recomiendo la marca Alfa. Es muy empleada en auditorias de seguridad wifi y forense. Modelo con alta compatibilidad.

Cada adaptador posee un chipset, ejemplo Ralink RT3020, RTL8187L, Realtek 8187, etc.

Esto es interesante pues muchas tarjetas de red pueden ser puestas en modo promiscuo o modo monitor.

¿Pero qué es eso? – Cara Poker.

Esto significa que debido a unos cambios en los drivers, son capaces de escuchar a otros adaptadores de la misma red. Captura todos los paquetes, que normalmente desecharía, incluyendo los paquetes destinados a él mismo y al resto de las máquinas. Pero no solo eso, otros adaptadores son capaces de inyectar paquetes en la red.

En definitiva, el atacante conoce estos adaptadores de red, y el tipo de chip que es necesario emplear (modelo).

Una antena de potencia orientable y un adaptador USB que esnife e inyecte información son sus elementos hardware necesarios para realizar un ataque.¿Pero que mas falta?

El software, que por cierto, muchas tiendas que venden estos equipos en internet incluyen en el pedido de forma gratuita, a modo de kit, indicándonos que solo probemos la seguridad en nuestra propia red. Nos podemos encontrar en un pedido un CD con la aplicación para descrifrar claves WEP.

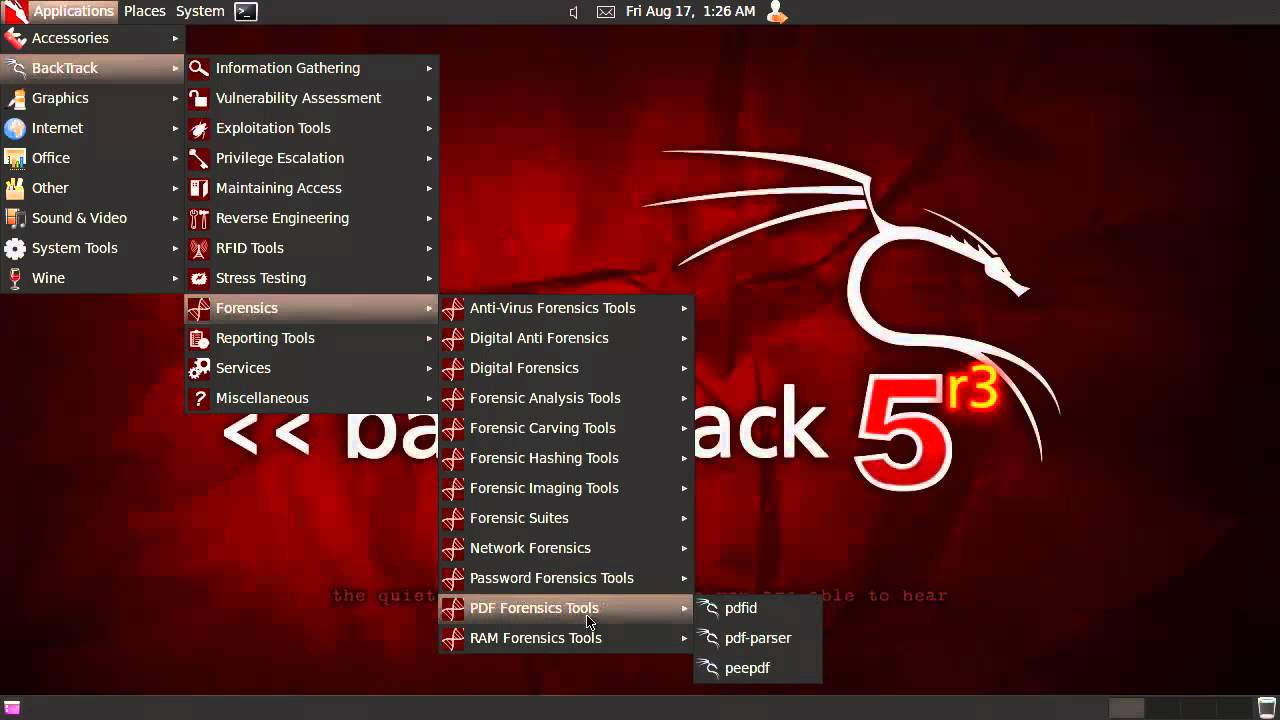

Además emplean distros Linux usadas para propósitos de auditoria de seguridad que incorporan programas para realizar ataques a las redes wifi. Muchas de ellas ejecutables desde pinchos USBs o en forma de LIVECD

Las más empleadas son:

Wifislax (totalmente en castellano, basada en distro de slackware y con kde). Nota, me ha gustado.

Backtrack 5 R3 (ahora ha cambiado de nombre si la intentamos descargar, Kali)

Xiaopan, deft, phlak, Auditor, Helis, FIRE, Blackbox, etc.

Beini, para claves WEP generalmente.

¡ Pero mi red posee seguridad WPA o WPA2, con una contraseña muy larga.!

Da igual, emplean diversos tipos de ataques, fuerza bruta, diccionario, etc.

Destaco uno en concreto que revienta la WPA2 o WPA, sacando la contraseña en horas, si posee activo el protocolo WPS. Que por cierto, muchos router tienen puesto por defecto. Si desactivamos la opción WPS pulsando un botón, puede no ser suficiente, es necesario entrar en el router y marcar esta opción disabled.

El programa en cuestión a destacar es Reaver, que posee una versión PRO de pago, mucho más fácil de usar todavía y que el autor vende por 99 $ euros, desde la propia web de una distribución de seguridad como Xiaopan, por cierto muy buena. Lamentablemente muchos usuarios descargarán debido a que existen torrents del livecd pululando por la red.

Seguimos …

Una vez que el atacante ha identificado la red, y con el hardware y software apropiado, se ha hecho con la password de nuestra red… y ¿Qué crees que hará? ¿Solo navegará mediante nuestra conexión…, ojalá… La película empieza, lo que el viento se llevo es algo más larga de lo normal …

Se me olvida, y es importante , no hace falta que recuerde que el usuario que realiza estas operaciones a terceros sin consentimiento del afectado es un delincuente. Y posee sanción, al ser considerada un delito. Pero claro, si ha sido listo, ha cambiado la MAC, se ha conectado desde un punto itinerante empleando wardriving, Va a ser difícil y si es medianamente bueno, y lo hace a la primera, sin dejar rastro y percatarnos de ello jamás sabremos que han accedido.

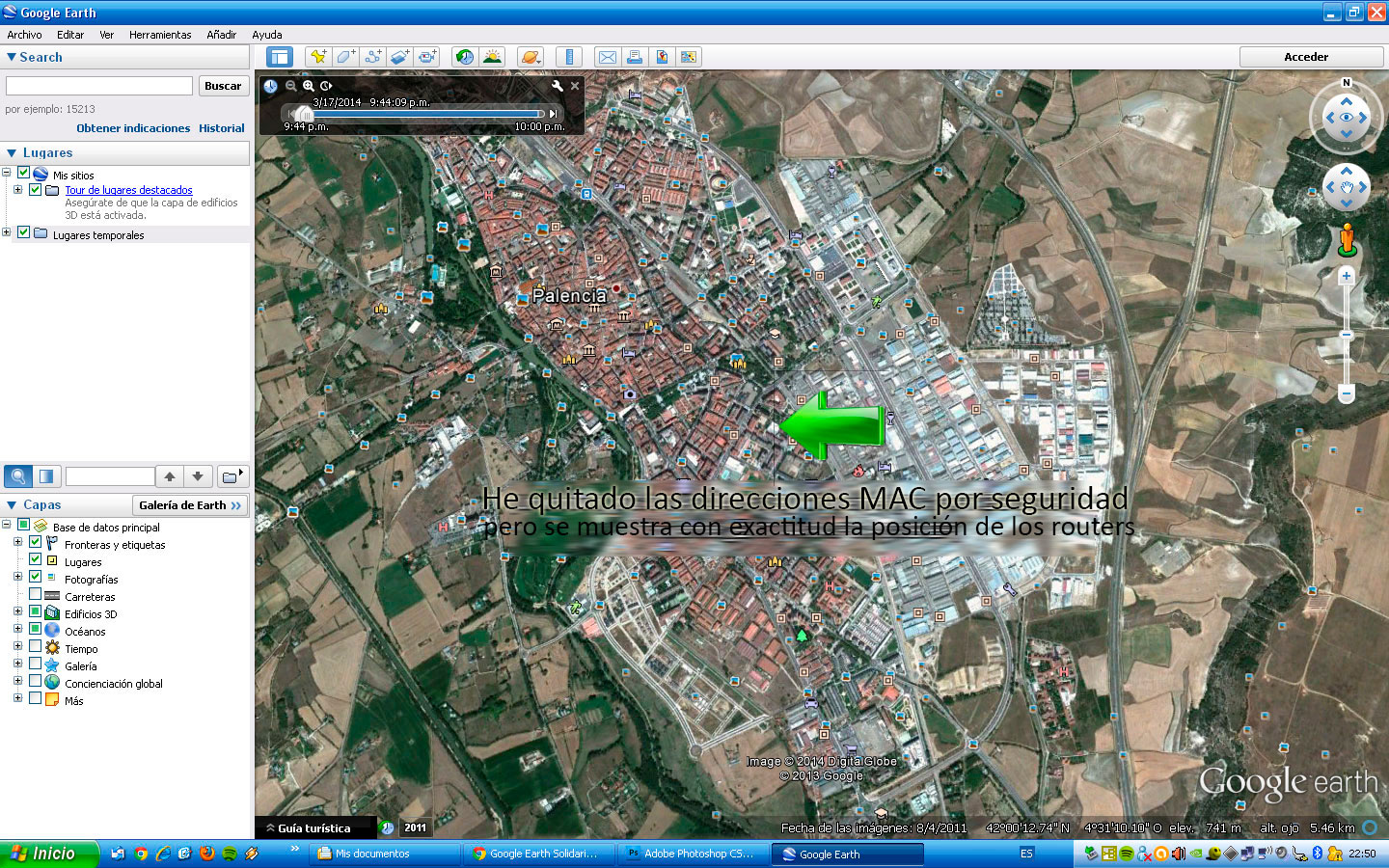

Cuando hablo de localizar la red, me refiero a que puede saber exactamente donde se encuentra. Os cuento esto, como curiosidad, para que sepáis como afinan …

Los routers emiten unos parámetros de latitud longitud. Para poder capturarles nos tendremos que ayudar de un GPS. Este GPS le tendremos que conectar al ordenador. Es por ello que es recomendable emplear uno por bluetooth o serial. Pero, ¿No lo tenemos?

No pasa nada, con nuestro móvil Android y 2 aplicaciones una para el teléfono y otra instalada en el PC podemos usar nuestro GPS del terminal para averiguar la latitud y longitud de las señales emitidas por los routers.

http://gpsgate.com/download , aplicación gratuita para PC, actúa como server.

https://play.google.com/store/apps/details?id=com.extgpsforandroid, aplicación para android

Por ejemplo, con el programa Inssider, podremos capturar estos parámetros y generar un fichero con las localizaciones. Pero aún es más, ese fichero podemos importarle desde Google Earth y nos mostrará en el mapa de forma interactiva los lugares exactos de los routers sobre el mapa. Es solo para AP’s, de nodos inalámbricos.

Es decir, una vez que el usuario obtiene la password de entrada a la WIFI, valida con una MAC falsa y obtiene IP. Esta obtención es debida mayoritariamente a la activación que poseen los routers del DHCP o asignación de direcciones de forma dinámica a los clientes conectados. En cualquier caso, es fácil saber la IP a partir de los datos del router.

“De nada sirve que tengas la casa de acero más segura del mundo, si los pilares son de arena…” #mireflexion

Ese es el problema. Los cimientos de internet, su lenguaje común basado en IP no está cifrado.

Es ahí donde entran en juego poderosos Sniffers de red que analizan los paquetes enviados. Para ello es necesario como he comentado anteriormente que la tarjeta se encuentre en modo mon o propiscuo. Podemos destacar Wireshark o Ettercap.

Pero “Ettercap es muy sencillo” de usar. Mediante un ataque MITM u Hombre en el medio y envenenamiento ARP, podemos fijar el equipo conectado a la red de los host list existentes y analizar todo el tráfico que genere. El hacker empleará un envenenamiento ARP.

MITM al detalle.

Línea de comandos:

http://www.bujarra.com/ProcedimientoEttercap.html

Más claro, para Windows :

http://www.bujarra.com/ProcedimientoManInTheMiddle.html

Os aseguro que todas las conexiones mail, passwords y sus contraseñas, FTP, páginas que visitemos, se mostrarán automáticamente en el sniffer del atacante.

Como habrás podido apreciar, el hacker puede saber todo, nuestros datos de acceso, usuario y password del correo que empleamos para cientos de cosas, el servidor donde nos conectamos. Podrá leer nuestros correos por webmail sin percatarnos de ello.

¿Cómo es posible?, sencillamente porque esa información no viaja cifrada.

¿Pero y la información de las cuentas bancarias que empleo mediante SSL?

También podrá ser capturada con la ayuda de herramientas y plugins instalados. Algo brutal.

Pero eso no es todo, podrá acceder a la webcam interna que tenemos en casa, ver nuestro rostro, espiar nuestras conversaciones por whatsapp (no viajan cifradas, sigo recomendado Telegram), ver los sitios web y que viajes pensamos realizar, etc…

¿Pero si el equipo está apagado?

Tranquilo, mediante WOL y envió de un paquete ARP podrán encender el equipo, a la hora que deseen…

Además de los poderosos sniffers existentes. Los hackers pueden intentar otros ataques a la red existente, para tomar por completo el control de la máquina. Existen cientos de herramientas para que desde un equipo conectado, se pueda atacar a otro en la red.

Posibles acciones – Enlace externo

http://www.bujarra.com/Hackeandounpokitin.html

Resumiendo.

En definitiva, aconsejo lo siguiente:

– Rezar.

– Apagar el router o la opción WIFI cuando no se use.

– Cambiar la password cada poco tiempo.

– Desactivar la opción del router WPS.

– Desactivar el DHCP de asignación dinámica de direcciones.

– Cifrar si es posible la red don IPX

– No cifrar nunca con WEP ni WPA.

– Emplear WPA2 con AES.

– Establecer un control del MAC.

– No emplees siempre la misma contraseña para todo.

– Asegúrate de emplear contraseña para el arranque.

– Usar algún programa para auditar conexiones MAC – ARP, ejemplo: http://www.nirsoft.net/utils/wireless_network_watcher.html

– Intentar si somos una empresa implantar el sistema ISO 27001 y establecer estos puntos de control y crear el procedimiento de seguridad. No importa el tamaño, para certificarnos con esta ISO, no lo digo yo, lo dice la norma en su Campo de aplicación.

– Evitar conectarse a redes OPEN, no podemos asegurar quien esta detras del router.

Habitualmente se piensa que los SGSI o Sistemas de gestión de la Seguridad de la Información son un conjunto de actividades que requieren unos niveles de recursos y dinero que no están alcance de una PYME. Nada más lejos de la realidad, en ocasiones son las pequeñas empresas las que más se pueden beneficiar de estas iniciativas. Los requisitos de seguridad son genéricos y aplicables a la totalidad de las organizaciones, independientemente de su tamaño o sector.

AVISO: Tomaros en serio este asunto

No hay mayor señal de ignorancia que creer imposible lo inexplicable.

S. Bilard