En los últimos años, muchas amenazas han dejado de “instalarse” en disco.

Hoy el malware vive en memoria, se inyecta en procesos legítimos y desaparece al reiniciar. Esto hace que antivirus clásicos no vean nada raro.

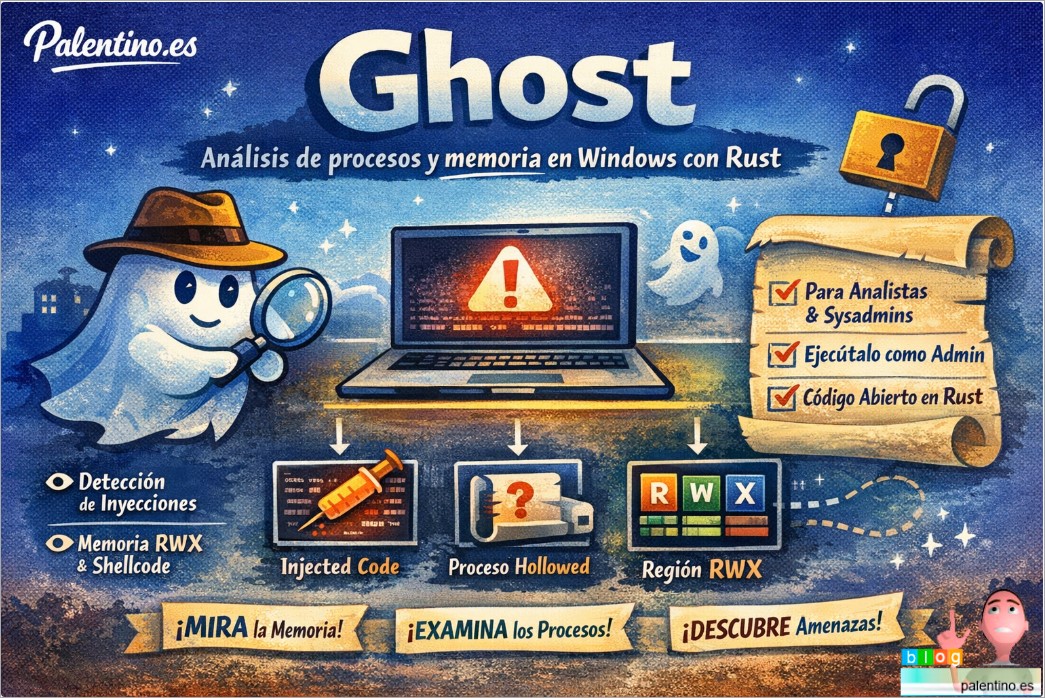

Para este nuevo escenario nace Ghost, una herramienta open-source escrita en Rust cuyo objetivo no es limpiar ni bloquear, sino mostrar lo que ocurre realmente en la memoria de los procesos.

🔍 ¿Qué es exactamente Ghost?

Ghost es una herramienta de detección y análisis que inspecciona los procesos en ejecución en Windows buscando indicadores técnicos de manipulación de memoria, como:

- Regiones de memoria RWX (Read / Write / Execute)

- Código inyectado en procesos legítimos

- Técnicas como process hollowing

- Shellcode residente en memoria

- Comportamientos anómalos que no dejan archivos en disco

⚠️ Importante:

Ghost NO es malware, NO explota nada y NO ataca procesos.

Es una herramienta defensiva / forense.

🎯 ¿Para quién está pensada?

- Administradores de sistemas Windows

- Analistas de ciberseguridad

- Estudiantes y laboratorios de seguridad

- Entornos de análisis forense

- Curiosos que quieren entender cómo funciona el malware moderno

No sustituye a un antivirus: lo complementa.

⚙️ Requisitos previos

Antes de usar Ghost necesitas:

✔️ Sistema

- Windows 10 / 11 (preferiblemente)

- Ejecutar como Administrador (imprescindible para inspeccionar procesos)

✔️ Herramientas

- Rust instalado

- Git para clonar el repositorio

📥 Instalación paso a paso

1️⃣ Clonar el repositorio

Antes de ejecutar nada, lo ideal es solo compilar:

cargo build –release

Esto genera el binario en:

👉 Compilar no ejecuta el programa y te permite revisar el código con tranquilidad.

3️⃣ Ejecutar Ghost

Opción directa:

O compilando y ejecutando a la vez:

⚠️ Nota de seguridad

1 | cargo run |

sí ejecuta el binario, por lo que debe hacerse solo tras revisar el código o en un entorno controlado (VM / sandbox).

🧭 ¿Cómo se usa Ghost?

Al ejecutarlo, Ghost:

- Enumera los procesos activos

- Analiza su memoria

- Busca patrones sospechosos

- Muestra alertas técnicas

🔎 Qué tipos de alertas puedes ver

- RWX Memory Region

Zonas de memoria con permisos de lectura, escritura y ejecución

→ muy poco habituales en software legítimo - Injected Code

Código que no corresponde con el binario original del proceso - Hollowed Process

Proceso legítimo cuyo contenido ha sido reemplazado - Shellcode Detection

Secuencias típicas de payloads en memoria

Ghost no decide por ti: te da información técnica para que analices.

🧠 ¿Cómo interpretar los resultados?

No todo lo que Ghost marca es malware:

✔️ Software de seguridad

✔️ Depuradores

✔️ Herramientas de virtualización

✔️ Drivers avanzados

La clave está en:

- Qué proceso

- Desde cuándo

- En qué contexto

- En qué sistema

Ghost es una lupa, no un juez.

🆚 ¿En qué se diferencia de un antivirus?

| Antivirus clásico | Ghost |

|---|---|

| Basado en firmas | Basado en comportamiento |

| Analiza disco | Analiza memoria |

| Automático | Analítico |

| Bloquea | Observa |

| Usuario final | Técnico |

🛡️ Buenas prácticas de uso

- Usar en entornos de prueba o análisis

- Ejecutar siempre como Administrador

- No usar como única medida de seguridad

- Complementar con Sysmon, EDR o logs

✍️ Conclusión

Ghost no es una herramienta para “eliminar virus”.

Es una herramienta para entender lo que ocurre cuando nadie más mira.

En una época de malware sin archivos, mirar la memoria es imprescindible, y Ghost lo hace de forma clara, moderna y auditable gracias a Rust.

Una joya para aprender, analizar y comprender la seguridad real en Windows.