En esta entrada voy a hablaros de la herramienta NetScanTools LE.

http://www.netscantools.com/nst_le_main.html

Es un software excelente para la gestión de la red. Posee muchas herramientas de recolección de información de Internet esenciales para la aplicación de la ley, análisis forense, administración de sistemas IT, sysadmin, profesionales que empleen el protocolo TCP/IP.

El software se ejecuta sobre cualquier versión de Windows incluido el reciente Windows 10, y nos ofrece valiosa información. Podrías ejecutar el programa con un emulador como VMware Fusion o Parallels en MAC por ejemplo.

Netscantools es bastante fácil de usar y aprender. Se encuentra orientado a informes. Muchos resultados de los análisis se almacenan en una base de datos “CASE”

¿A quién va dirigido este software?

Agentes de la autoridad.

Fiscales tecnológicos.

Forenses informáticos.

Investigadores

Consultores de seguridad.

Ingenieros Informáticos.

El software posee el premio de Finalista a los premios Innovación del 2010.

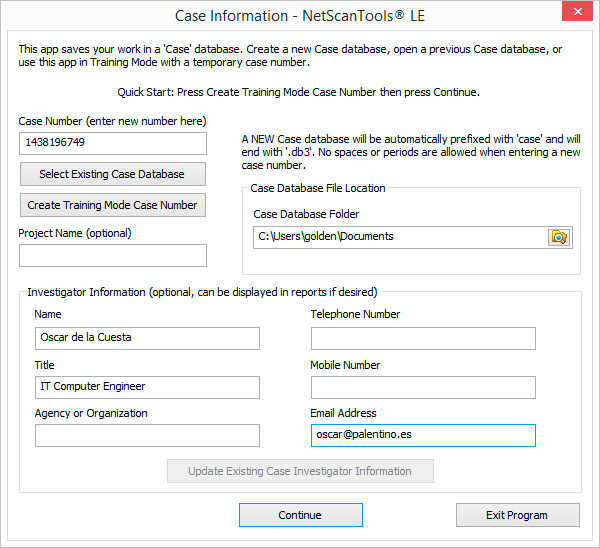

Nada más comenzar nos aparece un cuadro indicándonos dónde se almacenará la información, datos personales de análisis, nombre de proyecto, etc.

Existen 3 opciones principales.

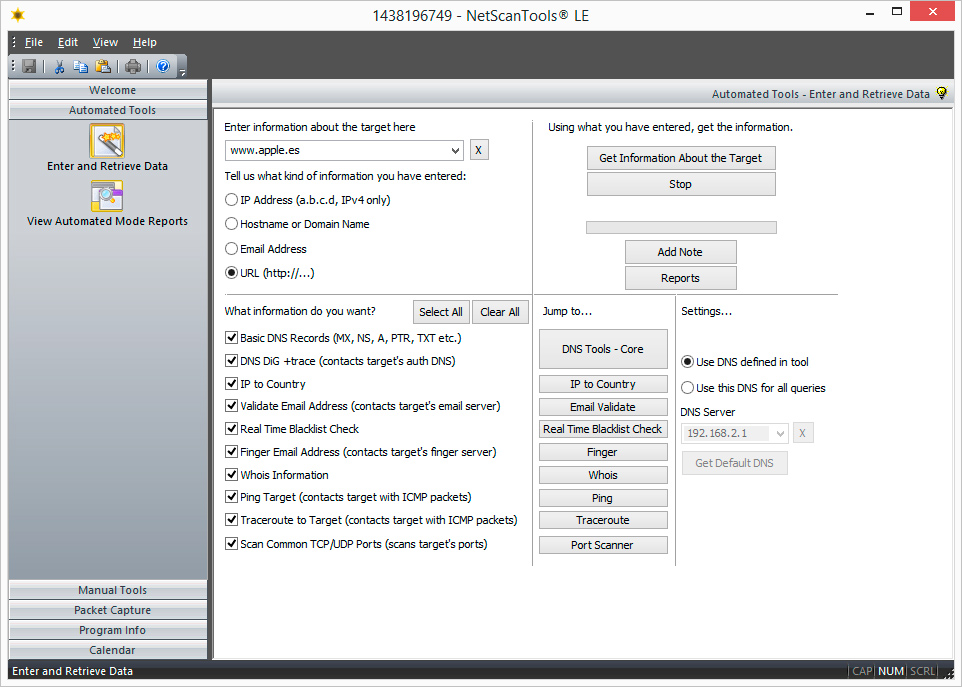

Las herramientas automatizadas (Automated Tools), las herramientas manuales, y la captura de paquetes (sniffer).

Las herramientas de automatización permiten obtener, después de un tiempo, información detallada de las opciones que marquemos. Primero tenemos que indicarles el destino o target de análisis. Puede ser una URL, una dirección de correo, una IP, un dominio.

Podemos concretar esta información marcando o desmarcando casillas de verificación.

¿Qué información podemos concretar?

Información sobre los registros básicos DNS (MX, NS, A, PTR, TXT, etc).

DIG DNS + trace.

IP del país.

Validación de una dirección de correo.

Comprobación de la lista negra en tiempo real.

Información Finger.

Información de Whois.

Ping a IP objetivo (ICMP).

Traceroute a objetivo (ICMP).

Escaneo o barrido de puertos comunes TCP/UDP.

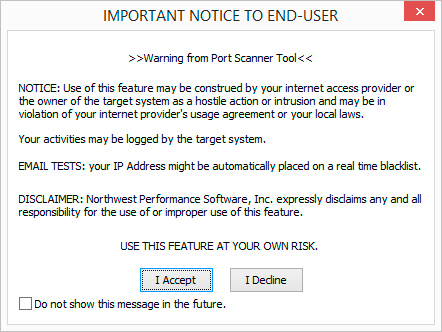

Cuando realizamos un escaneo de puertos, para ver que puerta se encuentra abierta en el ordenador destino (interesante para el hacking ético), NetScanTool, nos avisa que este tipo de acciones tanto por el proveedor de acceso a internet, como por el ordenador destino, pueden ser consideradas hostiles, y pueden ser logeadas en el equipo destino. La empresa desarrolladora no se responsabiliza de las acciones que nosotros hagamos con estas funciones.

Una vez realizado el análisis automatizado, podemos agregar notas manualmente que serán almacenadas en la base de datos CASE.

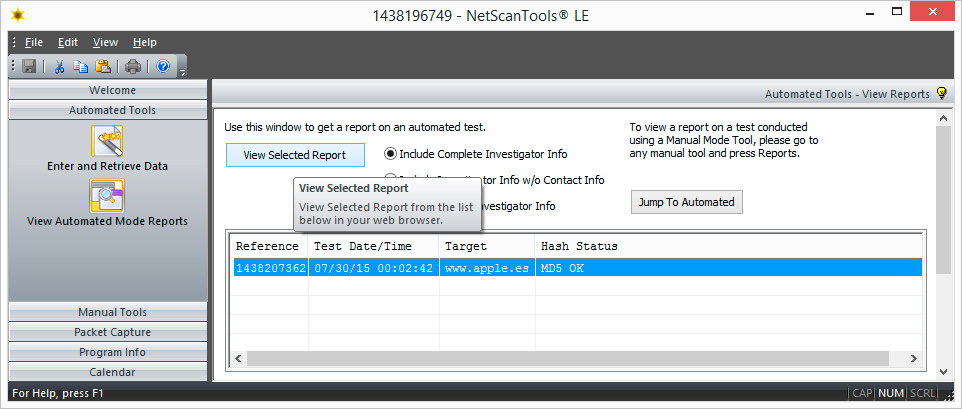

Podremos seleccionar un informe, y pulsar sobre el botón View Selected Report mostrando un reporte muy completo sobre todas las acciones seleccionadas.

Como herramienta de auditoria de red es excelente. Imaginemos que tenemos que auditar la seguridad e información de nuestra red o dominio. Se nos abrirá una página HTML en el navegador que tengamos por defecto. Toda la información al detalla y además almacenada.

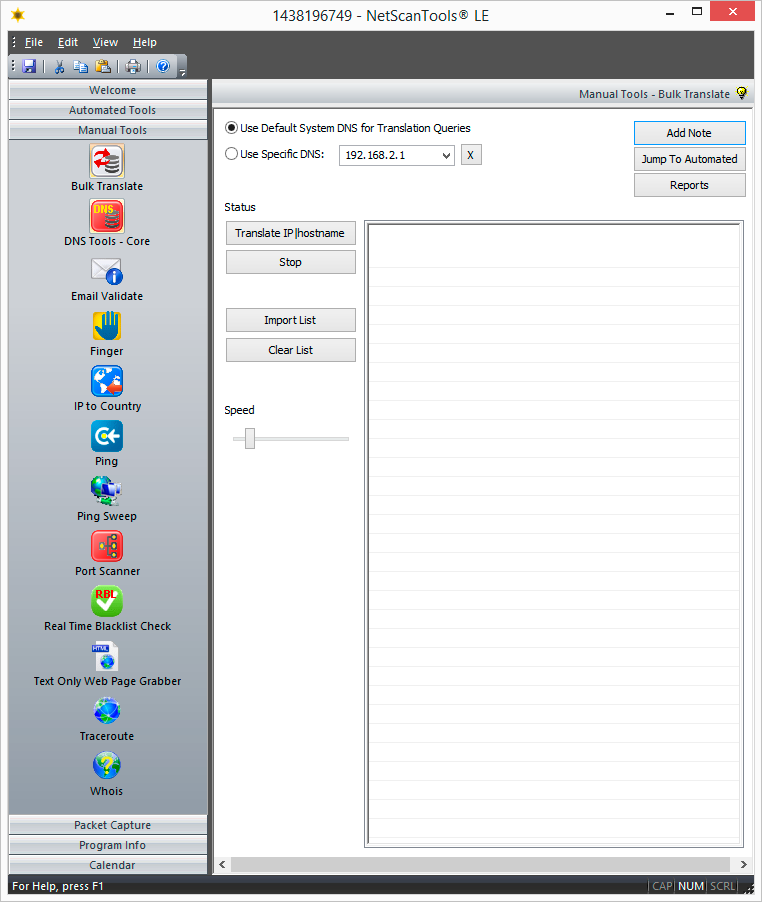

Herramientas manuales.

Bulk Translate (Traducción en masa)

Esta herramienta se emplea para traducir hostnames a direcciones IPV4 y viceversa usando tu sistema de DNS por defecto o el DNS que selecciones.

DNS Tools – Core.

Es un conjunto de herramientas usadas para acceder al sistema DNS (Sistema de Nombres de Dominio) y mostrar registros relacionados con la dirección IP destino, Hostname, o nombre del dominio. Posee muchas opciones, desde una consulta sencilla, WhoamI, Testear las DNS por defecto, consultas avanzadas NSLookUP, obtener los Registros básicos DNS, realizar un DIG-Trace, consultas avanzadas de DNS. Todas estas opciones poseen muchos más parámetros avanzados, pero que quedan bien documentados en la ayuda.

Por ejemplo, una consulta avanzada DNS, permitirá mostrar registros como SOA, A, AAAA(IPV6), NS, MX, CNAME, PTR, TXT. Aunque parezca complejo, esta información figura en muchos paneles de control de proveedores de servicios, cuando ofrecen la posibilidad de controlar las DNS parciales de cada servicio. Cada una posee un significado. Por ejemplo, si tocamos las MX estaremos cambiando el redirector de correo, etc, etc.

Email Validate.

Esta herramienta, permite comprobar que la dirección de correo introducida es real y que el correo se puede enviar a ese buzón. La herramienta contacta con la máquina MX Mail Exchage o intercambiador de correo del dominio de la dirección y realiza un VRFY o test RCPT TO. Posee otros parámetros ajustables, como la autenticación con password, validaciones en serie, Timeouts, tipos de test, etc.

Finger.

La herramienta (“Dedo”) proporciona una interfaz cliente para un finger servidor. Finger es un protocolo antiguo que puede todavía trabajar con algunos dominios, de manera particular con algunas instituciones educativas.

IP To Country

Es una herramienta de mapeo que usa una base de datos local para encontrar rápidamente que país ha asignado la IP. Posee 2 modos de funcionamiento, local y por lotes o batch.

Ping

Este herramienta quizá sea de las mas conocidas. Pero desde NetScanTools el manejo es muy agradable y completamente parametrizable a nivel visual. Se pueden establecer los parámetros del control de la transmisión, como el tiempo entre paquetes, el timeout del paquete, número de paquetes enviados, La longitud del paquete de datos, etc.

Ping Sweep

El barrido Ping se usa para determinar la conectividad entre 2 dispositivos de red. Es necesario indicar la IP comienzo y la IP final. Veremos que Ips se encuentra vivas en un rango dado. Esp por ello que este tipo de herramienta, como la siguiente que voy a analizar, nos avisan antes de su ejecución que puede ser tanto por el ISP como por el propietario acciones que signifiquen intromisión en sus sistema, que pueden ser logeadas y que la empresa Northwest Performance Software, Inc, no se hace responsable de las acciones realizadas por el usuario que emplea el programa. Este tipo de herramienta nos permite analizar qué maquinas están por ejemplo conectadas a la red.

Port Scanner.

El analizador de puertos es otra herramienta bastante potente, que puede ser empleada por hackers éticos. Se usa para determinar que puertos se encuentran abiertos en una red. Los puertos corresponden con los servicios. Se suele limitar su acceso con cortafuegos. Permiten que una IP pueda ofrecer diferentes servicios ubicados en diversos puertos del 0 al 65535 (16 bits). Los puertos pueden ser TCP y UDP y podemos especificar el rango de actuación.

Real Time Black List Server

El servidor en tiempo real de lista negra o RBL es una herramienta de consulta de listas negras en tiempo real a través de las DNS de los servidores de lista de una determinada IP o hostname. Los nombres de host se traducen a IPs en la consulta. Podremos comprobar que una IP se encuentra en una de estas listas. Existen más de 35 listas, pero puedes agregar más.

Text Only Web Page Grabber

Mediante esta herramienta, podremos introducir una web. Navegaremos de forma segura y accederemos al texto de los servidores potencialmente hostiles. Solo se muestra el texto resultante en estado puro, ignorando cookies, imágenes, y no ejecutando scripts. Puedes usarlo para ver el HTML resultante y ver la información de las cabeceras que se ocultan en la mayoría de los navegadores web. También puedes usar esta herramienta para descrifrar URLs oscurecidas.

Traceroute

Es otra herramienta, junto con la siguiente, el whois, bastante empleada y conocida.

Gracias a traceroute podremos mostrar la ruta de paquetes que están tomando desde la maquina origen (mi maquina) hacia la destino. Posee bastantes ajustes, que hacen que su uso sea muy agradable y visual. Es necesario volver a recalcar que gracias a este potente software que aglutina estas herramientas, no tendremos que recordar los parámetros empleados en los comandos si los ejecutamos desde una consola.

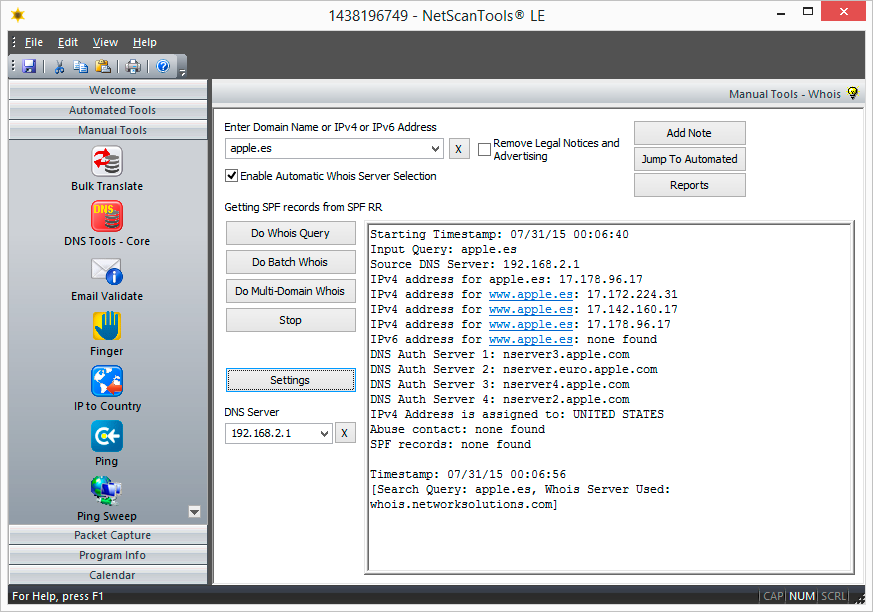

Whois

Es una utilidad del lado del cliente/usuario para acceder a los servidores de bases de datos de terceros para mostrar los registros de los dominios o IPs.

Las empresas de registro emplean el whois para distribuir información del registro. NetScanTools LE tiene una función ‘Habilitar Whois de Selección Automática del Servidor’ que utiliza una base de datos para determinar qué servidor Whois va a utilizar en función de la extensión del dominio o la dirección IP.

Cuando se ejecuta una consulta Whois se obtendrá un conjunto de información que puede ser muy detallada, general o incluso sencilla. Si estamos ejecutando una consulta en un dominio, lo normal es devolver la información sobre la persona registrada, como el contacto administrativo, el contacto de facturación, el contacto técnico y el servidor, nombre DNS primario y secundario para ese dominio. Salvo que posea protección (algunos casos).

Los solicitantes de registro de dominio hacen muchas cosas para proteger su privacidad, y esto incluye el uso de terceros para el registro “privacidad” para ocultar el registro. Las consultas de dirección IP suelen mostrar las asignaciones a la empresa que se encarga de la dirección IP, a pesar de que con frecuencia asignan direcciones IP individuales a sus propios clientes.

La información obtenida de los servidores whois está disponible al público y la exactitud de la información puede variar.

Puedes establecer los valores por defecto para el Whois Server (por defecto networksolution.com), Whois para IPv4, para IPV6, etc. Como siempre este software para cada utilidad posee numerosas opciones de personalización.

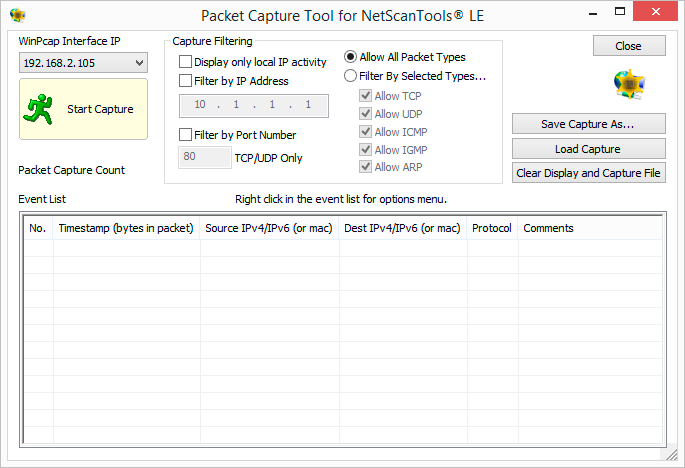

Al margen de las herramientas de uso manual. NetScanTool LE, también posee un analizador de paquetes.

Posee un Sniffer o analizador de paquetes integrado. Esta utilidad permite capturar paquetes de red tipo IPV4, IPV6 y paquetes no basados en este protocolo como los paquetes ARP (físico). La herramienta emplea WinPcap (www.winpcap.org) para capturar los paquetes, pero se encuentra perfectamente integrado con la herramienta. Si WinPCap no se encuentra instalado o ejecutándose, no se podrá usar esta característica de análisis de tráfico.

El analizador captura paquetes tanto WIFI como cableada. Una vez que los paquetes han sido capturados, pueden ser analizados con un editor hexadecimal. Para capturar paquetes tendremos que seleccionar un interface disponible de una lista desplegable. Puedes crear filtros de captura. Filtrar por la actividad de la IP local, dirección IP, número de puerto, tipo de protocolo. Puedes también ver las capturas realizadas con este analizador con el programa Wireshark si se encuentra instalado.

Puedes grabar las capturas en ficheros con extensión .cap. Genera un archivo .MD5 con un hash para asegurar que el archivo no ha sido alterado.

El precio de la versión LE es de 69$, pero realmente merece la pena.

Si deseas muchas más opciones, la empresa americana Northwest Performance Software, Inc dispone de una versión mucho más avanzada todavía llamada Netscantools Pro.

Puedes ver un cuadro comparativo, aquí:

http://www.netscantools.com/nst_le_pro_feature_comparison.html