En el mundo de los sistemas operativos, la seguridad es una prioridad máxima tanto para administradores de sistemas como para profesionales de la seguridad informática. Windows y Linux, siendo dos de los sistemas operativos más utilizados en entornos personales, corporativos y de servidores, poseen una serie de directorios y archivos clave que son esenciales para la integridad y protección del sistema. Conocer estos componentes no solo ayuda en la administración diaria, sino también en la implementación de medidas de seguridad robustas.

En este blog, exploraremos los directorios y archivos más críticos relacionados con la seguridad en ambos sistemas operativos, proporcionando una guía comparativa que destaca su importancia y funciones equivalentes.

Directorios y Archivos Clave en Windows y Linux: Un Análisis Comparativo

La gestión de directorios y archivos críticos es fundamental. Cada sistema operativo gestiona sus recursos de manera diferente, pero tanto Windows como Linux tienen estructuras específicas destinadas a optimizar la seguridad y la administración. A continuación, proporcionamos una visión detallada de los directorios y archivos clave en ambos sistemas operativos, su propósito y su relevancia en la seguridad del sistema.

Estos directorios y archivos son esenciales para la seguridad y administración de sistemas Windows, siendo frecuentemente monitoreados y auditados por administradores de sistemas y profesionales de seguridad.

Directorios en Windows

1. C:\Windows\System32\drivers\etc\hosts

- Uso: Este archivo se utiliza para asignar direcciones IP estáticas a nombres de dominio específicos, lo que permite la resolución local de nombres sin consultar un servidor DNS. Es útil para pruebas de desarrollo o bloqueo de sitios web no deseados.

2. C:\windows\system32\drivers\etc\networks

- Uso: Este archivo, aunque raramente usado en las configuraciones modernas de Windows, puede definir nombres de redes locales.

3. C:\windows\system32\config\SAM

- Uso: Almacena las credenciales de usuario del sistema local (Security Account Manager). Es un componente crítico para la seguridad, ya que contiene información sensible de autenticación.

4. C:\windows\system32\config\SECURITY

- Uso: Contiene información de seguridad específica del sistema, como políticas de seguridad y claves de cifrado que no están relacionadas directamente con las cuentas de usuario.

5. C:\Windows\system32\config\SOFTWARE

- Uso: Guarda información sobre el software instalado en el sistema y las configuraciones específicas de software asociadas con el sistema operativo.

6. C:\windows\system32\config\SYSTEM

- Uso: Alberga información específica sobre la configuración del sistema operativo y hardware, incluidas configuraciones de arranque y servicios.

7. C:\Windows\System32\winevt\

- Uso: Contiene los registros de eventos de Windows, que son cruciales para la auditoría, monitoreo y diagnóstico de operaciones del sistema y aplicaciones.

8. C:\windows\repair\SAM

- Uso: Copia de seguridad del archivo SAM, usado para restauración y recuperación del sistema.

9. C:\Documents and Settings\All Users\Start Menu\Programs\Startup

- Uso: Contiene programas que se ejecutan automáticamente al iniciar sesión en el sistema. Este comportamiento es relevante para la seguridad porque programas maliciosos pueden intentar colocarse aquí para ejecutarse al arranque.

10. C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

- Uso: Similar al anterior, pero en la estructura de directorios moderna de Windows. Aquí se colocan programas para ejecución automática en sistemas Windows más recientes.

11. C:\users\*\Appdata\Roaming\Microsoft\Windows\Start menu\Programs\Startup

- Uso: Otro directorio para programas de autoinicio, pero a nivel de usuario individual.

12. C:\Windows\Prefetch

- Uso: Contiene información sobre la carga de programas para optimizar el proceso de arranque y la apertura de aplicaciones. Puede ser utilizado para analizar el comportamiento del sistema y detectar software malicioso.

13. C:\Windows\AppCompat\Programs\Amcache.hve

- Uso: Base de datos que almacena rastros de programas ejecutados en el sistema. Es útil para investigaciones forenses para determinar qué programas se han ejecutado.

14. C:\Windows\Users\*\NTUSER.dat

- Uso: Contiene la configuración específica del perfil de usuario y las preferencias del entorno de escritorio, incluidas configuraciones de software y personalizaciones del sistema.

Claro, aquí tienes más directorios y archivos de Windows que son importantes para la seguridad del sistema:

15.C:\Windows\System32\config\RegBack

- Uso: Contiene copias de seguridad del registro de Windows, lo que permite restaurar el estado anterior del registro en caso de corrupción o daño.

16. C:\Windows\Security

- Uso: Almacena archivos relacionados con la configuración y administración de políticas de seguridad en Windows.

17. C:\Windows\System32\GroupPolicy

- Uso: Almacena los archivos de configuración de las políticas de grupo aplicadas al sistema, lo que permite administrar configuraciones de seguridad y operativas en entornos empresariales.

18. C:\Windows\System32\secpol.msc

- Uso: Es un archivo de consola de Microsoft Management Console (MMC) para la configuración de políticas de seguridad locales que no son gestionadas a través de políticas de grupo.

19. C:\Windows\SysWOW64

- Uso: Contiene las versiones de 32 bits de las DLLs y otros archivos binarios necesarios para la compatibilidad con aplicaciones de 32 bits en sistemas de 64 bits, un área crítica para asegurar que no se introduzcan vulnerabilidades a través de aplicaciones más antiguas.

20. C:\Windows\Temp

- Uso: Almacena archivos temporales que podrían contener información sensible y son a menudo objetivo de limpieza para proteger la privacidad y la seguridad.

21. C:\Program Files

- Uso: Directorio estándar para la instalación de aplicaciones en Windows, donde los programas ejecutan procesos que pueden ser monitoreados por razones de seguridad.

22. C:\Program Files (x86)

- Uso: Similar a C:\Program Files, pero específico para aplicaciones de 32 bits en sistemas operativos de 64 bits.

23. C:\Windows\Debug

- Uso: Almacena archivos de registro de diagnósticos y depuración que pueden ser revisados para investigaciones de seguridad y resolución de problemas.

24. C:\Windows\Web

- Uso: Contiene archivos relacionados con los temas y fondos de escritorio de Windows, que podrían ser modificados en ataques de personalización maliciosa.

25.C:\Windows\Logs

- Uso: Directorio que contiene registros de varias funciones de Windows, incluidos archivos de instalación y otros registros de servicio que son útiles para el diagnóstico y la seguridad.

26. C:\Windows\System32\wbem

- Uso: Alberga archivos para la administración basada en Windows para Instrumentación de Administración (WMI), una infraestructura para soporte y entrega de información de administración operativa y de configuración.

27. C:\Windows\System32\TaskManager

- Uso: Contiene el ejecutable y los archivos relacionados con el Administrador de Tareas de Windows, que es una herramienta crítica para monitorear y gestionar procesos en ejecución.

28. C:\Windows\System32\Recovery

- Uso: Contiene herramientas y archivos utilizados para la recuperación del sistema operativo en caso de fallo.

29.C:\Windows\System32\spool

- Uso: Directorio utilizado para la gestión de trabajos de impresión, donde se almacenan archivos temporalmente durante el proceso de impresión, pudiendo contener datos sensibles.

30. C:\Windows\System32\LSA

- Uso: Este directorio alberga componentes relacionados con el servicio de Autoridad de Seguridad Local (LSA, por sus siglas en inglés), que es responsable de la política de seguridad y la autenticación de usuarios en el sistema operativo Windows. LSA maneja las solicitudes de seguridad para los usuarios y verifica que los usuarios sean quienes dicen ser. Es un componente esencial para la integridad y la seguridad del sistema operativo.

Otros archivos y directorios importantes:

- C:\Windows\System32\firewallapi.dll

- Uso: Biblioteca de enlace dinámico (DLL) que proporciona funciones para configurar el firewall de Windows, una parte crucial de la configuración de seguridad del sistema.

- C:\Windows\System32\user32.dll

- Uso: Biblioteca esencial que gestiona la interfaz de usuario y eventos como entradas del teclado y del ratón, y es un punto de interés para el software malicioso que intenta interceptar estas interacciones.

- C:\Windows\SysWOW64\user32.dll

- Uso: Versión de 32 bits de la user32.dll para la compatibilidad con aplicaciones de 32 bits en sistemas operativos de 64 bits, igualmente crucial para la seguridad.

- C:\Windows\System32\sfc.dll

- Uso: DLL que contiene funciones utilizadas por el Comprobador de archivos de sistema (System File Checker), una herramienta utilizada para reparar archivos de sistema dañados o modificados.

- C:\Windows\System32\services.exe

- Uso: Ejecutable responsable de iniciar y detener los servicios de Windows. Los servicios son aplicaciones en segundo plano que a menudo no interactúan directamente con los usuarios pero son esenciales para el funcionamiento del sistema operativo.

- C:\Windows\System32\drivers\mrxsmb.sys

- Uso: Driver de dispositivo que es parte del subsistema del Redireccionador de SMB (Server Message Block), utilizado para la comunicación de archivos, impresoras y otras comunicaciones entre nodos en una red.

Estos componentes y directorios son esenciales para asegurar la integridad, la estabilidad y la seguridad de un sistema Windows. Monitorizar y proteger estos archivos y directorios puede ayudar a prevenir y mitigar problemas de seguridad, garantizando que el sistema operativo funcione de manera segura y confiable.

Directorios en Linux

En sistemas Linux, la seguridad y la administración del sistema también se manejan a través de varios directorios y archivos críticos. Aquí hay una lista de directorios y archivos equivalentes en Linux que son importantes para la seguridad:

1. /etc/hosts

- Uso: Similar a Windows, este archivo se utiliza para la resolución manual de nombres de host a direcciones IP, útil para pruebas o para bloquear el acceso a sitios específicos.

2. /etc/networks

- Uso: Define redes locales conocidas, aunque raramente se utiliza en configuraciones modernas de Linux.

3. /etc/shadow

- Uso: Contiene las contraseñas de los usuarios del sistema en un formato cifrado, es crucial para la seguridad de las cuentas de usuario.

4. /etc/gshadow

- Uso: Almacena información segura sobre grupos, incluyendo las contraseñas de los grupos si están establecidas.

5. /etc/sudoers

- Uso: Configura los permisos de sudo, detallando qué usuarios o grupos pueden ejecutar qué comandos y con qué privilegios.

6. /var/log

- Uso: Contiene archivos de registro del sistema y de aplicaciones, crucial para el monitoreo y diagnóstico del sistema.

7. /etc/passwd

- Uso: Almacena información esencial sobre los usuarios del sistema, como el nombre de usuario, ID de usuario, ID de grupo, directorio home y shell de comando.

8. /etc/group

- Uso: Define los grupos de usuarios del sistema y sus miembros.

9. /etc/systemd/system

- Uso: Directorio donde se pueden colocar unidades de servicio personalizadas para systemd, que es el sistema de inicio y gestión de servicios en muchas distribuciones de Linux modernas.

10. /etc/cron.d

- Uso: Contiene archivos de configuración de cron para la planificación de tareas automáticas, un punto de interés para asegurar que no se configuren tareas maliciosas.

11. /home/*/.bash_history

- Uso: Contiene los comandos ingresados por el usuario en la terminal. Puede ser revisado para entender las acciones pasadas del usuario.

12. /tmp

- Uso: Directorio para almacenar archivos temporales, que puede ser un vector para ataques si no se gestionan correctamente los permisos y la limpieza.

13. /usr/bin, /usr/sbin

- Uso: Contienen ejecutables de usuario y de sistema. Estos directorios deben estar protegidos contra modificaciones no autorizadas.

14. /etc/ssh/sshd_config

- Uso: Configuración del servidor SSH, crucial para asegurar las comunicaciones remotas seguras.

15. /root

- Uso: Directorio home del usuario root, que debe ser especialmente protegido dado que contiene información y configuraciones críticas.

16. /etc/apt/sources.list

- Uso: Este archivo es específico para distribuciones basadas en Debian y Ubuntu. Contiene las fuentes de los paquetes de software (repositorios) que el sistema utiliza para instalar y actualizar software. Asegurar su configuración correcta y seguridad es crucial para evitar la instalación de software malicioso.

17. /boot

- Uso: Contiene los archivos necesarios para el arranque del sistema, incluyendo el kernel de Linux y la imagen initramfs. Es vital asegurarse de que este directorio esté protegido contra modificaciones no autorizadas para prevenir ataques que podrían interceptar o manipular el proceso de arranque.

18. /etc/fstab

- Uso: Este archivo contiene la tabla de sistemas de archivos que se montan automáticamente al inicio del sistema. Configurar correctamente este archivo es esencial para asegurar que sólo los dispositivos de almacenamiento correctos y seguros sean montados.

19. /etc/sysctl.conf

- Uso: Configura parámetros del kernel en tiempo de ejecución. Puede ser utilizado para endurecer el sistema contra ataques de red, ajustando cosas como la respuesta a pings ICMP o la prevención de ataques SYN flood.

20. /var/spool/cron

- Uso: Almacena los archivos de configuración de tareas cron de usuarios individuales. La manipulación de estas tareas puede ser utilizada para ejecutar scripts maliciosos, por lo que es importante asegurarse de que sólo usuarios confiables tengan acceso a este directorio.

21. /etc/audit/audit.rules

- Uso: Configura reglas para el sistema de auditoría del kernel, que puede ser utilizado para monitorear y registrar actividades de seguridad relevantes, como el uso de comandos privilegiados o cambios en archivos sensibles.

22. /lib/modules

- Uso: Contiene módulos del kernel de Linux, que son componentes esenciales que extienden la funcionalidad del kernel. Mantener este directorio seguro es esencial para prevenir la carga de módulos maliciosos.

23. /etc/security/limits.conf

- Uso: Este archivo permite definir restricciones y límites para los recursos del sistema que pueden usar los usuarios, como la cantidad de memoria o el número de procesos que pueden iniciar. Esto es útil para prevenir el agotamiento de recursos debido a procesos descontrolados o maliciosos.

24. /etc/motd

- Uso: El archivo ‘Message of the Day’ que se muestra a los usuarios al iniciar sesión. Puede ser utilizado para comunicar políticas de seguridad o advertencias a los usuarios.

25. /var/run

- Uso: Directorio que contiene archivos PID y otros archivos temporales que representan información sobre el sistema y los servicios que se están ejecutando actualmente. Es crucial para el manejo de servicios y operaciones de sistema.

Cada uno de estos directorios y archivos juega un papel importante en la seguridad de los sistemas Linux, ayudando a asegurar que el sistema sea robusto, seguro y capaz de defenderse contra intentos de manipulación y ataques.

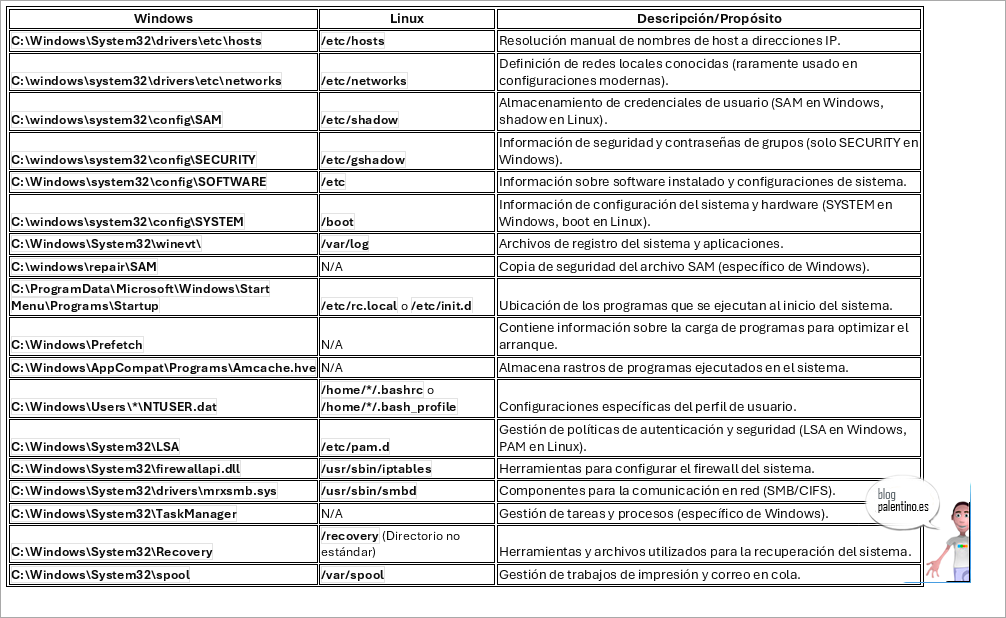

Tabla comparativa

Este cuadro permite visualizar las funciones equivalentes y las diferencias en la gestión de archivos y directorios críticos entre Windows y Linux, lo cual es clave para administrar y asegurar estos sistemas operativos.