En la era actual, donde la interconexión segura entre distintas ubicaciones geográficas se ha convertido en una necesidad crucial para las empresas, las redes privadas virtuales (VPN) Site-to-Site emergen como soluciones fundamentales. Estas redes permiten que dos o más redes en ubicaciones diferentes se conecten y comuniquen de manera segura a través de una red pública, como Internet, garantizando la integridad y confidencialidad de los datos transmitidos.

En este artículo, profundizaremos en cómo configurar una VPN Site-to-Site, enfocándonos en dos de los fabricantes de hardware de red más reconocidos: Cisco y Juniper. Desglosaremos el proceso paso a paso, desde la definición de las redes y configuración de los dispositivos en ambos extremos hasta la verificación y el mantenimiento de la conexión VPN. Además, abordaremos qué ajustes son necesarios en los clientes dentro de estas redes para asegurar una comunicación fluida y segura.

Ya sea que estés configurando una VPN para conectar sucursales de tu empresa, mejorar la seguridad en la transferencia de datos entre oficinas o simplemente para ampliar tus conocimientos en redes, este artículo te guiará a través del intrincado pero gratificante proceso de configurar una VPN Site-to-Site.

Para enrutar dos redes con distintas direcciones IP privadas a través de una red pública, puedes seguir estos pasos generales. Esta configuración implica el uso de VPNs para crear un túnel seguro a través de la red pública:

- Establecer las subredes: Asegúrate de que las dos redes privadas estén en diferentes subredes. Por ejemplo, una puede ser 192.168.1.0/24 y la otra 192.168.2.0/24.

- Configurar los routers VPN: Necesitas routers que puedan establecer conexiones VPN en ambos lados. Configura cada router para que actúe como un extremo de la VPN. Esto implicará la configuración de parámetros como el tipo de VPN (IPSec, OpenVPN, etc.), las claves o certificados de seguridad, y las direcciones IP públicas o nombres de host a los que deben conectarse.

- Establecer la conexión VPN: Una vez configurados, inicia la conexión VPN entre los dos routers. Esto creará un «túnel» seguro entre las dos redes a través de la red pública, permitiendo que las máquinas en diferentes subredes se comuniquen como si estuvieran en la misma red local.

- Configurar el enrutamiento: Necesitas asegurarte de que el tráfico destinado a la otra red privada se enrute a través de la VPN. Esto generalmente implica configurar rutas estáticas en los routers para que el tráfico dirigido a la otra subred se envíe a través del túnel VPN.

- Pruebas y verificación: Después de configurar todo, es crucial probar la comunicación entre las dos redes para asegurarte de que el enrutamiento y la VPN funcionan correctamente. Puedes hacer esto intentando acceder a los recursos de la red (como servidores o dispositivos de almacenamiento) desde la otra red.

- Mantenimiento y monitoreo: Finalmente, es importante mantener y monitorear la conexión VPN para asegurarse de que permanezca operativa y segura. Esto puede incluir la actualización de software, el monitoreo del tráfico y el cambio periódico de claves de seguridad.

Es necesario utilizar una VPN para enrutar de manera segura dos redes con distintas direcciones IP privadas a través de una red pública. La razón fundamental es que las direcciones IP privadas no son enrutables en Internet, lo que significa que no pueden ser utilizadas directamente para comunicaciones a través de la red pública. Además, la transmisión directa de datos entre estas redes sin cifrado a través de Internet expondría la información a riesgos de seguridad, como la intercepción o manipulación de los datos.

Una VPN proporciona la solución a estos problemas mediante:

- Cifrado: Toda la información que pasa a través de la VPN está cifrada, lo que garantiza que los datos sean ininteligibles para cualquier entidad que los intercepte durante su tránsito por la red pública.

- Encapsulamiento: La VPN utiliza técnicas de encapsulamiento para empaquetar los paquetes de datos provenientes de las direcciones IP privadas, permitiendo su transmisión a través de la red pública. Una vez que los paquetes alcanzan el otro extremo de la VPN, se desencapsulan y se entregan a la red de destino.

- Autenticación y Integridad: La VPN asegura que los datos sean enviados y recibidos por los dispositivos autorizados y verifica que no hayan sido alterados durante la transmisión.

- Enrutamiento de Tráfico: La VPN permite definir políticas de enrutamiento para que el tráfico de una red privada se dirija correctamente hacia la otra red privada a través del túnel VPN, en lugar de enviarse a través de Internet de manera abierta.

Dicho esto, la configuración de una VPN para conectar dos redes privadas a través de Internet es una práctica estándar en la gestión de redes que permite la comunicación segura y confiable entre sitios separados geográficamente. Sin una VPN, las alternativas para conectar de manera segura dos redes privadas implicarían soluciones mucho más costosas y complejas, como líneas de alquiler dedicadas, que no utilizan la red pública para el tránsito de datos.

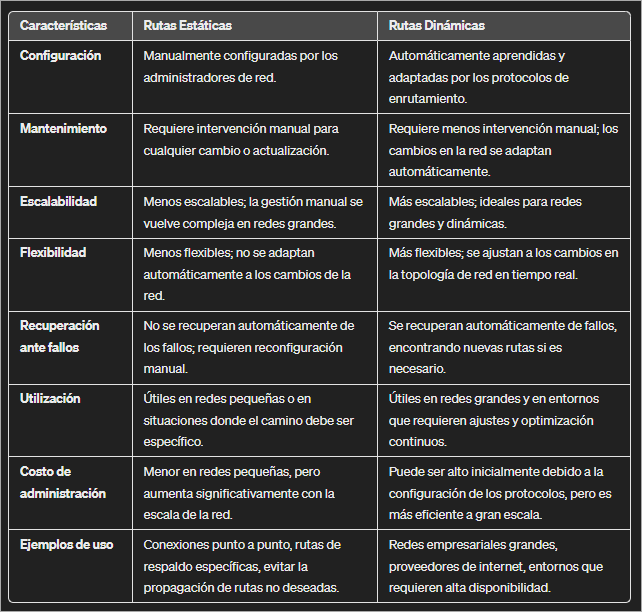

Tipos de enrutamiento

Las rutas estáticas y dinámicas son dos métodos fundamentales utilizados en redes para definir cómo se dirigen los paquetes de datos desde un origen hasta un destino. Ambas se reflejan en la tabla de enrutamiento de un dispositivo, que se puede visualizar con comandos como route print en sistemas Windows o netstat -rn sistemas Unix/Linux. Aquí te explico qué son y cómo funcionan:

Rutas Estáticas

Las rutas estáticas son rutas de red que un administrador configura manualmente en un router o un sistema operativo. Son fijas y no cambian a menos que sean manualmente modificadas o eliminadas por el administrador de red. Son útiles en situaciones donde la ruta hacia un destino específico no cambia, o cuando se desea un control granular sobre el enrutamiento de ciertos flujos de tráfico. Un ejemplo de configuración de ruta estática podría ser instruir a un dispositivo para que todo el tráfico destinado a la red 192.168.2.0/24 se envíe a través de un gateway específico.

Rutas Dinámicas

Las rutas dinámicas, por otro lado, son creadas y actualizadas automáticamente por protocolos de enrutamiento como RIP, OSPF o BGP. Estos protocolos permiten que los routers intercambien información entre sí sobre la topología de la red y determinen las mejores rutas posibles para los datos, adaptándose a cambios como la adición de nuevas rutas, la caída de enlaces existentes, o cambios en la topología de la red. La principal ventaja de las rutas dinámicas es que reducen la necesidad de intervención manual y pueden adaptarse rápidamente a los cambios en la red.

Tabla de Enrutamiento y el Comando route print

Cuando ejecutas route print en un sistema Windows (o su equivalente en otros sistemas operativos), ves una lista de todas las rutas conocidas por el dispositivo. La tabla de enrutamiento incluye:

- Destino: La red de destino para la cual se aplica la ruta.

- Máscara de red: Define qué parte de la dirección IP se utiliza para identificar la red y qué parte identifica los dispositivos individuales en esa red.

- Gateway: La dirección IP del próximo salto o dispositivo que se utilizará para llegar al destino. Para rutas directamente conectadas, esto puede aparecer como «en enlace».

- Interfaz: La interfaz de red local a través de la cual se enviarán los paquetes.

- Métrica: Un valor que indica la «coste» o preferencia de esa ruta. Cuando existen múltiples rutas hacia un mismo destino, la ruta con la métrica más baja es preferida.

Entender cómo leer y comprender esta tabla es crucial para diagnosticar y configurar correctamente el comportamiento de enrutamiento de un dispositivo en la red.

Un poco de teoría local

Ahora, explicaré cada una de las partes relevantes de esta tabla:

Network Destination y Netmask: Juntas, estas columnas definen el rango de direcciones IP al que se aplica cada ruta. Por ejemplo, la entrada 192.168.1.0 con la máscara 255.255.255.0 representa todas las direcciones desde 192.168.1.0 hasta 192.168.1.255.

Gateway: Esta columna muestra la dirección IP del próximo salto que se debe usar para alcanzar la red de destino. Si la entrada dice «On-link», significa que el destino está directamente conectado a la interfaz de red y no se necesita un gateway intermedio.

Interface: Indica la dirección IP de la interfaz de red del dispositivo por la que el tráfico deberá salir para alcanzar el destino especificado. Por ejemplo, 192.168.1.100 indica que el tráfico para esa ruta específica saldrá a través de la interfaz que tiene asignada esa dirección IP.

Metric: Esta columna proporciona un valor numérico que indica la preferencia de la ruta; las rutas con valores más bajos tienen prioridad. Si hay múltiples rutas a un destino, se elige la ruta con la métrica más baja.

En este ejemplo, la ruta predeterminada (0.0.0.0 con máscara 0.0.0.0) señala que cualquier tráfico destinado a una red que no coincida con ninguna otra entrada específica en la tabla debe ser enviado al gateway 192.168.1.1, a través de la interfaz con dirección 192.168.1.100. Esto incluye todo el tráfico destinado a Internet. Las entradas con destino 127.0.0.0 y 127.0.0.1 son para el tráfico local (loopback), y las entradas 224.0.0.0 y 255.255.255.255 se refieren a direcciones de broadcast y multicast.

Para crear una ruta estática permanentemente en Windows utilizando el símbolo del sistema (cmd), puedes usar el comando route add. La palabra clave add se utiliza para crear la nueva ruta, y la opción -p la hará persistente, es decir, la ruta permanecerá en la tabla de enrutamiento incluso después de reiniciar el sistema.

Aquí te muestro cómo puedes añadir una ruta estática para alcanzar la red 192.168.2.0/24 a través del gateway 192.168.1.1:

- Abre el Símbolo del sistema (cmd) con derechos de administrador. Para ello, puedes buscar «cmd» en el menú de inicio, hacer clic derecho sobre él y seleccionar «Ejecutar como administrador».

- Introduce el siguiente comando:

route -p add 192.168.2.0 mask 255.255.255.0 192.168.1.1

- Desglose del comando:route: El comando para modificar la tabla de enrutamiento.

-p: Hace que la ruta sea persistente.

add: Indica que estás añadiendo una nueva ruta.

192.168.2.0: La red de destino para la ruta estática.

mask 255.255.255.0: La máscara de subred, que indica que 192.168.2.0 se refiere a toda la red /24.

192.168.1.1: El gateway o «puerta de enlace» por el cual se debe enviar el tráfico destinado a esa red. - Presiona Enter para ejecutar el comando.

Una vez añadida, la ruta estática será utilizada por Windows para dirigir el tráfico destinado a la red 192.168.2.0/24 a través del gateway 192.168.1.1. La opción -p asegura que esta configuración persista después de reiniciar el sistema.

Si necesitas verificar que la ruta se ha añadido correctamente, puedes utilizar el comando route print para visualizar todas las rutas de la tabla de enrutamiento y confirmar que tu nueva ruta estática está listada.

Sistema operativo Juniper y Cisco, un inciso

Los sistemas operativos de Cisco y Juniper son piezas fundamentales de software que impulsan sus dispositivos de red, ofreciendo una amplia gama de funcionalidades y herramientas para la configuración y administración de redes. Aquí te describo los sistemas operativos principales de estas dos compañías:

Cisco

- Cisco IOS (Internetwork Operating System): Es el sistema operativo principal de Cisco, utilizado en la mayoría de sus routers y switches. Cisco IOS proporciona una variedad de funciones de red, incluyendo enrutamiento, conmutación, seguridad y servicios de voz, entre otros.

- IOS XE: Una evolución de Cisco IOS, IOS XE es un sistema operativo modular y multihilo diseñado para mejorar la disponibilidad, la flexibilidad y la integración de aplicaciones en los dispositivos de Cisco. Se ejecuta en una variedad de plataformas, especialmente en hardware de nueva generación.

- IOS XR: Utilizado en equipos de red de alto rendimiento, IOS XR es un sistema operativo de red basado en una microkernel de QNX que ofrece características avanzadas de escalabilidad, estabilidad y seguridad. Está diseñado principalmente para el mercado de proveedores de servicios.

- NX-OS: Es el sistema operativo de red utilizado en los switches Nexus de Cisco. NX-OS proporciona características y funcionalidades diseñadas específicamente para centros de datos modernos, ofreciendo altos niveles de rendimiento, disponibilidad y flexibilidad.

Juniper

- Junos OS: Es el sistema operativo de Juniper Networks, utilizado en una amplia gama de dispositivos de hardware, desde dispositivos de seguridad hasta routers y switches. Junos OS es conocido por su arquitectura modular y estabilidad, proporcionando funcionalidades consistentes a través de diferentes dispositivos. Ofrece una variedad de funciones, como enrutamiento, conmutación, seguridad y soporte para virtualización.

- Junos OS Evolved: Una versión más avanzada y moderna de Junos OS, Junos OS Evolved ofrece mayor separación entre los componentes del sistema operativo, mejoras en la estabilidad y la eficiencia, y una mayor capacidad de programación. Está diseñado para mejorar la experiencia del usuario y facilitar la operación de redes complejas.

Ambos sistemas operativos, Cisco IOS (en sus diversas variantes) y Junos OS de Juniper, ofrecen a los administradores de red un control detallado sobre la configuración y el manejo de la infraestructura de red, además de proporcionar capacidades avanzadas de diagnóstico y gestión. Su elección depende del hardware específico y de los requisitos particulares del entorno de red.

Ejemplo en CISCO

Antes de nada, podemos aprender como funcionan los dispositivos cisco con la herramienta CISCO packet tracer como explico con un vídeo en esta entrada:

Ejemplo de red con Cisco Packet Tracer

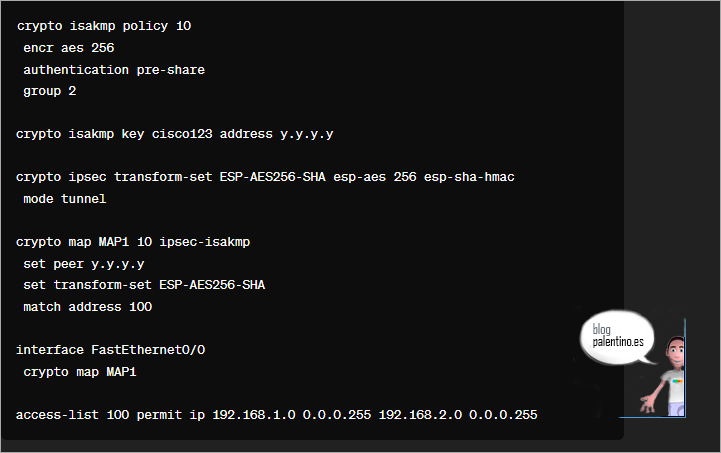

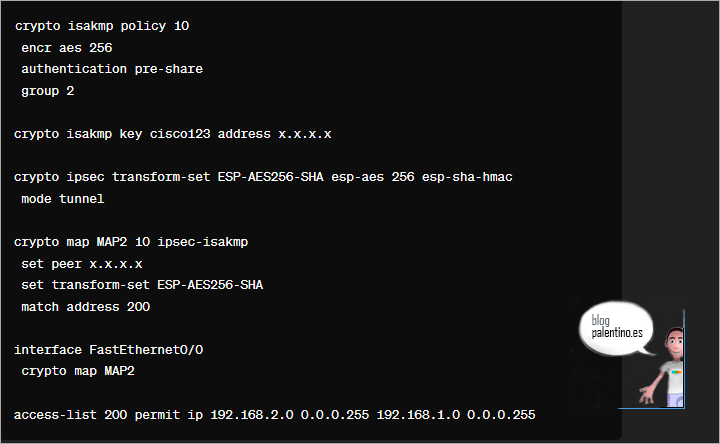

Al grano, con CISCO

Para establecer una conexión VPN entre dos redes privadas usando routers Cisco a través de una red pública, puedes seguir un proceso como este, usando IPsec como ejemplo de protocolo VPN:

- Definición de las redes:

- Red A: 192.168.1.0/24 con un router Cisco cuya interfaz pública tiene la IP x.x.x.x.

- Red B: 192.168.2.0/24 con un router Cisco cuya interfaz pública tiene la IP y.y.y.y.

- Configuración en el Router Cisco de la Red A:

- Configuración en el Router Cisco de la Red B:

Explicación de la Configuración:

ISAKMP/IKE: Configura la fase 1 del túnel VPN (negociación de políticas y autenticación).

Transform-set: Define los algoritmos de cifrado y hashing para la fase 2.

Crypto map: Asocia la configuración de IPsec con la interfaz física.

ACL: Especifica qué tráfico debe ser encriptado y enviado a través del túnel VPN.

Verificación: Puedes verificar el estado del túnel con comandos como show crypto isakmp sa para ver el estado de ISAKMP y show crypto ipsec sa para ver el estado de IPsec y confirmar que el tráfico está siendo enrutado adecuadamente a través del túnel.

Esta configuración básica debería permitirte establecer una conexión VPN IPsec entre dos redes utilizando routers Cisco. Recuerda ajustar los parámetros de cifrado y autenticación según los requerimientos de tu organización y las capacidades de tu hardware.

Ejemplo en Juniper

Para configurar una conexión VPN entre dos redes utilizando routers Juniper, puedes seguir un proceso similar al descrito para Cisco, adaptando los comandos y la configuración a la sintaxis específica de Juniper. A continuación, te detallo cómo configurar una VPN IPsec entre dos sitios utilizando dispositivos Juniper SRX:

- Definición de las redes:

- Red A: 192.168.1.0/24 con un router Juniper SRX cuya interfaz pública tiene la IP x.x.x.x.

- Red B: 192.168.2.0/24 con un router Juniper SRX cuya interfaz pública tiene la IP y.y.y.y.

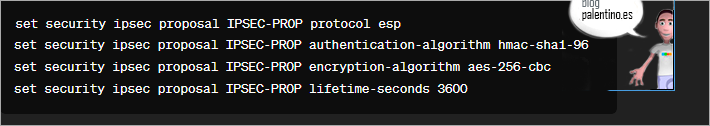

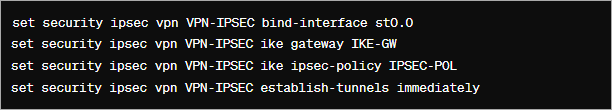

- Configuración en el Router Juniper de la Red A:Primero, configuras la propuesta de IKE (Internet Key Exchange):

- Luego, configuras el gateway IKE, asociándolo con la propuesta y especificando la clave compartida:

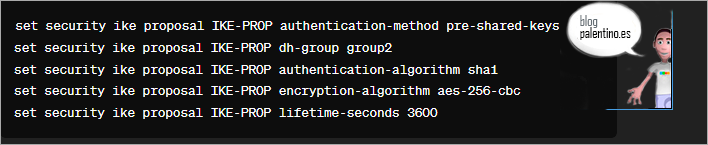

Configuras la política de IPsec que usará esta propuesta:

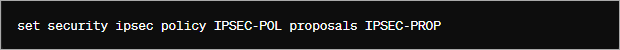

Y estableces la VPN IPsec, vinculándola al gateway IKE y a la política de IPsec:

Configuración en el Router Juniper de la Red B:

Debes realizar pasos similares en el router de la Red B, ajustando las direcciones IP y los identificadores según corresponda. Asegúrate de que la configuración sea simétrica en términos de propuestas y políticas.

Rutas y políticas de seguridad:

No olvides configurar las rutas estáticas y las políticas de seguridad en ambos dispositivos para permitir el tráfico a través del túnel VPN. Por ejemplo, en la Red A, necesitarás una ruta hacia la Red B a través del st0.0 y políticas de seguridad para permitir el tráfico interesante.

Verificación:

Para verificar el estado del túnel y la configuración, puedes usar comandos como show security ike sa, show security ipsec sa y show security policies. Estos comandos te permitirán verificar que el túnel está arriba y que el tráfico está fluyendo correctamente.

Recuerda ajustar las interfaces, direcciones IP y parámetros de cifrado para que coincidan con tu entorno específico y necesidades de seguridad.