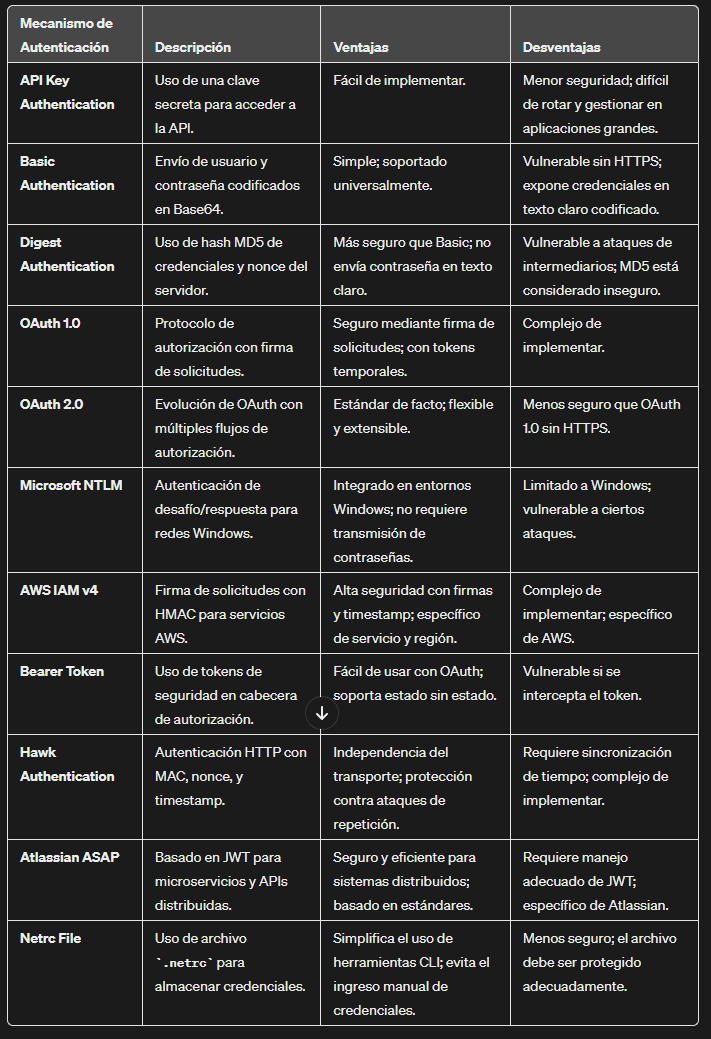

La autenticación en las APIs es fundamental para garantizar la seguridad y la integridad tanto de los datos como de las funcionalidades expuestas por los servicios web. Actúa como un portero que verifica la identidad de los usuarios o sistemas antes de permitirles acceder a ciertos recursos. Este proceso es esencial no solo para proteger la información sensible de accesos no autorizados sino también para asegurar que cada usuario tenga un nivel de acceso adecuado a los recursos disponibles, basado en sus permisos.

A lo largo de los años, la evolución tecnológica y los crecientes desafíos de seguridad han impulsado el desarrollo de una variedad de métodos de autenticación. Estos métodos varían en complejidad, seguridad y facilidad de implementación, adaptándose a diferentes necesidades y contextos de uso. Desde soluciones básicas hasta avanzadas, la elección del método adecuado depende de varios factores, incluyendo el nivel de seguridad requerido, la naturaleza de los datos manejados, y la infraestructura tecnológica existente.

Inicialmente, métodos simples como la autenticación básica (donde los usuarios envían su nombre de usuario y contraseña en cada solicitud) eran comunes. Sin embargo, estos métodos presentan vulnerabilidades significativas, especialmente en lo que respecta a la exposición de credenciales en texto claro.

Con el tiempo, surgieron técnicas más sofisticadas y seguras como OAuth, que proporciona un marco robusto para la autorización a través de tokens de acceso. Esta evolución refleja un esfuerzo constante por equilibrar la usabilidad y la seguridad, permitiendo a las aplicaciones acceder a recursos específicos en nombre de un usuario sin necesidad de manejar directamente sus credenciales de acceso.

Además, la aparición de estándares como JWT (JSON Web Tokens) ha permitido métodos de autenticación stateless, donde la información necesaria para validar la solicitud se almacena dentro del token mismo, reduciendo la necesidad de consultas constantes a la base de datos para verificar el estado de la sesión del usuario.

La elección del mecanismo de autenticación adecuado es crucial para la arquitectura de cualquier sistema basado en APIs. Debe considerar no solo los requisitos de seguridad y la naturaleza de los datos protegidos sino también el impacto en la experiencia del usuario final y los costos de implementación y mantenimiento asociados.

La autenticación en las APIs es una pieza indispensable del ecosistema de seguridad en la era digital. Su continua evolución refleja el dinamismo del campo de la seguridad cibernética y la necesidad constante de adaptación frente a las amenazas emergentes y las cambiantes expectativas de los usuarios.

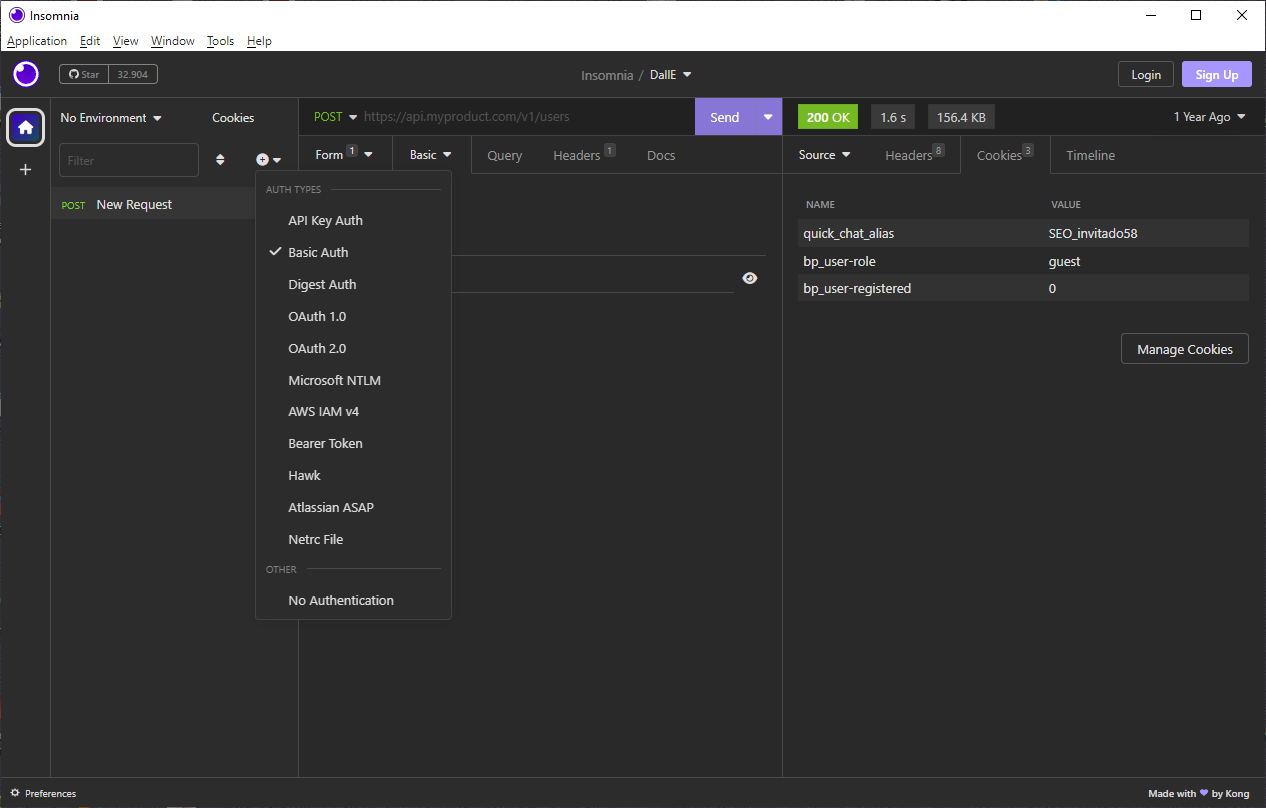

1. API Key Authentication

La autenticación mediante API Key es una de las formas más simples. Consiste en una clave secreta (la API Key) que se envía junto a la solicitud HTTP. Aunque es fácil de implementar, su principal desventaja es la falta de flexibilidad, ya que no permite niveles de acceso diferenciados o una gestión detallada de permisos.

2. Basic Authentication

La autenticación básica es otra técnica sencilla donde el usuario y la contraseña se codifican en base64 y se envían en el encabezado de autorización de cada solicitud HTTP. Aunque su implementación es simple, la información de autenticación se transmite en texto claro (codificado pero no cifrado), lo que puede representar un riesgo de seguridad si no se utiliza junto con HTTPS.

3. Digest Authentication

A diferencia de la autenticación básica, la autenticación Digest no envía las credenciales en texto claro. En su lugar, utiliza un hash MD5 de las credenciales del usuario, el nonce del servidor y otros detalles de la sesión. Esto la hace más segura contra ataques de tipo «man in the middle» en comparación con la autenticación básica.

La autenticación Digest es un método de autenticación HTTP diseñado para ofrecer una alternativa más segura a la autenticación básica HTTP. A diferencia de la autenticación básica, que envía nombres de usuario y contraseñas en texto claro (aunque codificado en Base64, lo cual es fácilmente decodificable), la autenticación Digest utiliza hashes para transmitir las credenciales de forma segura.

El funcionamiento de la autenticación Digest se basa en el uso de un valor hash MD5, el cual es un resumen criptográfico de varias piezas de información, incluyendo la contraseña del usuario, un nonce (número utilizado una sola vez) proporcionado por el servidor, el método HTTP de la solicitud (por ejemplo, GET o POST), y la URL a la que se está accediendo.

Aquí te explico los pasos básicos del proceso de autenticación Digest:

- Inicio del Proceso: Cuando un cliente solicita un recurso protegido sin proporcionar credenciales de autenticación, el servidor responde con un código de estado HTTP 401 (No Autorizado), incluyendo un encabezado WWW-Authenticate que especifica el método de autenticación Digest y proporciona un nonce generado por el servidor.

- Respuesta del Cliente: El cliente, al recibir este desafío, calcula un hash MD5 utilizando su nombre de usuario, la contraseña, el nonce proporcionado por el servidor, el método de solicitud HTTP, y la URL del recurso solicitado. Este hash, junto con el nombre de usuario y el nonce, se envía de vuelta al servidor como parte de un encabezado Authorization en una nueva solicitud al mismo recurso.

- Verificación del Servidor: El servidor, a su vez, realiza un cálculo similar usando la contraseña que tiene almacenada para el nombre de usuario proporcionado. Si el hash que el servidor calcula coincide con el hash recibido del cliente, la solicitud se considera autenticada y el servidor procede a responder la solicitud del recurso.

- Reautenticación: El nonce utilizado puede tener un tiempo de vida limitado, por lo que el servidor puede, después de cierto tiempo o número de solicitudes, enviar un nuevo nonce al cliente, pidiendo una reautenticación.

La autenticación Digest mejora la seguridad en comparación con la autenticación básica, ya que las contraseñas nunca se transmiten en claro sobre la red. Sin embargo, todavía presenta vulnerabilidades frente a ataques como el de hombre en el medio (MITM) si no se utiliza en conjunto con una capa de seguridad como TLS/SSL (a través de HTTPS). Además, como utiliza MD5, que ha sido criptográficamente roto en términos de encontrar colisiones, no se considera tan segura como otros métodos de autenticación más modernos, como los basados en tokens y OAuth.

4. OAuth 1.0

OAuth 1.0 es un protocolo de autorización que permite a las aplicaciones autenticarse de manera segura mediante el uso de tokens en lugar de credenciales. Utiliza un enfoque de tres pasos para la autenticación y firma cada solicitud, lo que proporciona una seguridad robusta. Sin embargo, su implementación puede ser compleja debido al proceso de firma de solicitudes.

5. OAuth 2.0

Como evolución de OAuth 1.0, OAuth 2.0 simplifica el flujo de autorización y ofrece mayor flexibilidad con diversos tipos de concesiones para diferentes casos de uso. Aunque es menos seguro que OAuth 1.0 debido a la ausencia de firma de solicitudes, se ha convertido en el estándar de facto para la autenticación en APIs modernas.

De las 11 opciones de autenticación mencionadas OAuth 2.0 es actualmente el método más utilizado, especialmente para aplicaciones web y móviles modernas.

La amplia adopción de OAuth 2.0 se debe a su flexibilidad y seguridad, así como a su capacidad para permitir a los usuarios acceder a servicios y datos sin revelar sus credenciales de acceso directamente a la aplicación de terceros.

OAuth 2.0 es particularmente popular para casos de uso que requieren autorización de acceso a recursos de terceros sin compartir las credenciales del usuario. Por ejemplo, una aplicación que accede a tus fotos en una plataforma de almacenamiento en la nube o una aplicación que publica actualizaciones en una red social en tu nombre, utilizaría OAuth 2.0 para obtener el permiso necesario para realizar estas acciones sin necesidad de que ingreses tu contraseña de la plataforma de destino en la aplicación de terceros.

La flexibilidad de OAuth 2.0 proviene de sus múltiples flujos de autorización (grant types), que pueden adaptarse a diferentes escenarios de aplicación, como aplicaciones web, aplicaciones de una sola página (SPA), aplicaciones móviles y servicios de backend. Además, el soporte para tokens de acceso de corta duración y tokens de actualización de larga duración ayuda a mejorar la seguridad, al limitar el tiempo de vida de un posible acceso no autorizado y facilitar la renovación segura del acceso sin la intervención del usuario.

A pesar de que OAuth 2.0 no está exento de críticas y desafíos de implementación, su adopción generalizada por grandes proveedores de tecnología y la existencia de numerosas bibliotecas y marcos de trabajo que facilitan su integración lo han convertido en el estándar de facto para la autenticación y autorización en muchas aplicaciones modernas.

6. Microsoft NTLM

Microsoft NTLM (New Technology LAN Manager) es un protocolo de autenticación utilizado en redes informáticas. Ha sido parte de los sistemas de Microsoft desde la antigua versión de Windows NT. NTLM fue diseñado para proporcionar autenticación, integridad y confidencialidad a los usuarios dentro de un dominio de Windows.

NTLM utiliza un mecanismo de desafío/respuesta para autenticar un cliente sin enviar la contraseña a través de la red. En lugar de eso, cuando un usuario intenta acceder a un recurso en la red, el servidor (o el recurso que requiere autenticación) envía un desafío al cliente. El cliente utiliza el hash de la contraseña del usuario para cifrar este desafío y luego lo envía de vuelta al servidor. El servidor, que tiene acceso al hash de la contraseña almacenada del usuario, realiza el mismo cálculo. Si el resultado coincide con la respuesta del cliente, el servidor asume que el cliente tiene la contraseña correcta y, por lo tanto, lo autentica.

Características clave de NTLM:

- Desafío/Respuesta: Este mecanismo evita que las contraseñas se envíen directamente a través de la red, reduciendo el riesgo de interceptación de contraseñas.

- Hash de contraseña: NTLM utiliza el hash de la contraseña del usuario para la autenticación, lo que significa que las contraseñas originales no necesitan ser almacenadas en el servidor.

- Soporte para autenticación sin conexión: Dado que NTLM no requiere contacto con un controlador de dominio para la autenticación (a diferencia de Kerberos, por ejemplo), puede utilizarse en situaciones donde el dispositivo del cliente no puede comunicarse con el dominio.

Limitaciones de NTLM:

- Vulnerabilidades de seguridad: NTLM es susceptible a varios tipos de ataques, incluyendo ataques de replay y ataques de fuerza bruta sobre el hash de la contraseña.

- Ausencia de delegación de credenciales: NTLM no soporta la delegación de credenciales de usuario, una característica útil en escenarios de aplicaciones multi-tier donde se necesita pasar la identidad del usuario a través de varias capas de la aplicación.

- Dependencia de la infraestructura de Windows: NTLM está estrechamente integrado con Windows, lo que puede limitar su utilidad en entornos heterogéneos que incluyen sistemas operativos y tecnologías no Windows.

Aunque NTLM ha sido reemplazado en gran medida por soluciones de autenticación más seguras y modernas, como Kerberos, todavía se encuentra en uso en algunos entornos, principalmente por razones de compatibilidad con sistemas y aplicaciones legadas. Sin embargo, Microsoft recomienda usar soluciones más seguras y modernas siempre que sea posible, especialmente en nuevos desarrollos y entornos que requieren altos estándares de seguridad.

7. AWS IAM v4

La versión 4 de la autenticación de AWS IAM (Identity and Access Management), conocida como AWS Signature Version 4 (SigV4), es el protocolo actual utilizado por AWS para validar y autenticar las solicitudes hechas a los servicios de AWS. Este método de autenticación proporciona una seguridad reforzada para las interacciones con AWS, asegurando que las solicitudes sean auténticas y no hayan sido alteradas en tránsito.

Cómo Funciona AWS SigV4

AWS SigV4 utiliza firmas HMAC (Hash-based Message Authentication Code) para firmar las solicitudes HTTP. Este proceso implica varios pasos clave:

- Crear una Cadena de Solicitud: Antes de enviar una solicitud a AWS, el cliente debe organizar los componentes de la solicitud (como el método de solicitud HTTP, el URI del recurso, los parámetros de la consulta, los encabezados HTTP y el cuerpo de la solicitud) en un formato específico definido por AWS.

- Crear una Cadena de Firmas: La cadena de solicitud se utiliza para crear una cadena de firmas. Esto implica aplicar una función hash criptográfica (SHA-256 en SigV4) a la cadena de solicitud para generar un resumen (digest) de la misma.

- Calcular la Firma HMAC: La cadena de firmas se firma luego con una clave de firma, derivada de la clave secreta del usuario de AWS, utilizando el algoritmo HMAC. La clave de firma se genera de forma que esté vinculada tanto a la fecha de la solicitud como a la región y el servicio de AWS al que se accede, proporcionando una fuerte vinculación entre la firma y la solicitud específica.

- Incluir la Firma en la Solicitud: La firma resultante se incluye en la solicitud HTTP, típicamente como parte de los encabezados de la solicitud. Además de la firma, la solicitud debe incluir información sobre el algoritmo de firma utilizado y las credenciales del usuario de AWS.

Seguridad y Características

- Autenticación y No Repudio: Al requerir que cada solicitud esté firmada con la clave secreta del usuario (que nunca se transmite), AWS puede verificar que la solicitud haya sido hecha por el poseedor legítimo de las credenciales y que no haya sido alterada en tránsito, proporcionando tanto autenticación como no repudio.

- Protección contra Ataques de Repetición: La inclusión de una marca de tiempo (timestamp) en la firma y la limitación del tiempo durante el cual una solicitud puede ser considerada válida ayudan a proteger contra ataques de repetición.

- Confinamiento de la Solicitud: Al derivar la clave de firma de manera que incluya la fecha, el servicio y la región, las firmas son específicas no solo para el usuario sino también para el contexto de la solicitud, limitando aún más el potencial de abuso de una firma interceptada.

AWS Signature Version 4 es un componente crítico de la estrategia de seguridad en AWS, asegurando que las interacciones con los servicios de AWS sean seguras y confiables. Su diseño sofisticado refleja un compromiso con la seguridad en la nube, proporcionando una base sólida para construir aplicaciones seguras en el ecosistema de AWS.

8. Bearer Token

La autenticación mediante tokens de portador (Bearer Token) es un esquema de autenticación HTTP donde el cliente accede a un recurso protegido enviando un token en el encabezado de autorización de su solicitud HTTP. Este token actúa como una credencial de seguridad que representa la autenticación del cliente que la solicitud pretende representar. El término «bearer» significa que el poseedor del token tiene acceso al recurso; no es necesario que el cliente demuestre la propiedad del token más allá de su posesión.

Cómo Funciona la Autenticación Bearer Token

- Obtención del Token: Primero, el cliente debe autenticarse ante el servidor o proveedor de identidad usando un método de autenticación predeterminado (como credenciales de usuario, OAuth, etc.). Una vez autenticado, el cliente recibe un token de acceso.

- Envío del Token en Solicitudes: Cuando el cliente realiza solicitudes a un recurso protegido, incluye el token de acceso en el encabezado de autorización de la solicitud, utilizando el esquema

1Bearer

. Por ejemplo: Authorization: Bearer <token>.

- Validación del Token por el Servidor: El servidor que hospeda el recurso protegido valida el token incluido en la solicitud. Si el token es válido y tiene los permisos necesarios, el servidor concede el acceso al recurso solicitado.

Características y Uso

- Simplicidad y Eficiencia: La autenticación Bearer Token es relativamente simple de implementar y usar, tanto para desarrolladores como para usuarios finales. No requiere criptografía compleja en el lado del cliente más allá de la transmisión segura del token (por ejemplo, a través de HTTPS).

- Estado sin Estado: Este esquema de autenticación es sin estado; es decir, el servidor no necesita mantener un registro de los tokens emitidos. Cada solicitud es autónoma y contiene toda la información necesaria para su autenticación, lo que facilita el escalado y la gestión de recursos en aplicaciones distribuidas.

- Seguridad: Aunque los tokens Bearer pueden ofrecer una seguridad robusta, también plantean un riesgo si se interceptan, ya que cualquiera que posea el token puede acceder a los recursos protegidos. Por esta razón, es crucial proteger los tokens durante su transmisión (usando HTTPS) y almacenamiento.

- Uso en OAuth 2.0: Los tokens de portador son comúnmente utilizados en el contexto de OAuth 2.0 como mecanismo para acceder a recursos protegidos una vez que el cliente ha sido autenticado y autorizado.

Consideraciones de Seguridad

Para mitigar los riesgos asociados con el robo o interceptación de tokens, los desarrolladores deben implementar medidas de seguridad adicionales, como:

- Utilizar siempre HTTPS para proteger la transmisión de tokens.

- Establecer un tiempo de vida limitado para los tokens, después del cual deben ser renovados.

- Implementar mecanismos de detección y revocación de tokens comprometidos.

La autenticación Bearer Token es una parte integral de las estrategias de seguridad para APIs modernas, especialmente aquellas que siguen el estilo arquitectónico REST. Su simplicidad y eficiencia lo han convertido en una opción popular, aunque siempre debe ser implementado con las debidas precauciones de seguridad.

9. Hawk Authentication

Hawk es un esquema de autenticación HTTP que permite la autenticación parcial sin la necesidad de una capa de seguridad de transporte. Proporciona un mecanismo para hacer solicitudes autenticadas con un mac (Message Authentication Code) generado a partir de un nonce y un timestamp, ofreciendo protección contra ataques de repetición.

Hawk es un esquema de autenticación para HTTP diseñado para simplificar la creación de solicitudes autenticadas sin depender estrictamente de una capa de seguridad de transporte como HTTPS. Aunque utilizar HTTPS es una práctica recomendada para la seguridad en línea, Hawk ofrece una capa adicional de seguridad que puede ser particularmente útil en contextos donde HTTPS no está disponible o como refuerzo de seguridad adicional.

Cómo Funciona Hawk

La autenticación Hawk se basa en el uso de un código de autenticación de mensajes (MAC, por sus siglas en inglés «Message Authentication Code») que se incluye en las cabeceras de las solicitudes HTTP. Este MAC es generado utilizando la siguiente información:

- Clave compartida: Un secreto compartido entre el cliente y el servidor, conocido por ambos pero no por terceros.

- Nonce: Un valor único que se utiliza una sola vez para evitar ataques de repetición. Este valor es generado por el cliente y es parte del MAC.

- Timestamp: Una marca de tiempo que indica cuándo se ha generado la solicitud. Esto ayuda a prevenir ataques de repetición y garantiza que las solicitudes sean temporales.

- Método HTTP y URL: El método de solicitud (GET, POST, etc.) y la URL completa a la que se está haciendo la solicitud también se incluyen en el cálculo del MAC para asegurar que la solicitud no pueda ser modificada.

Proceso de Autenticación con Hawk

- Generación del MAC: Cuando el cliente prepara una solicitud HTTP, calcula el MAC utilizando la clave compartida, el nonce, la marca de tiempo, y detalles específicos de la solicitud como el método y la URL.

- Envío de la Solicitud: El cliente envía la solicitud al servidor, incluyendo el MAC y la marca de tiempo en las cabeceras HTTP, junto con el nonce y, opcionalmente, un identificador del emisor del mensaje.

- Validación del Servidor: Al recibir la solicitud, el servidor genera su propio MAC utilizando la misma información y la clave compartida que posee. Si el MAC que genera el servidor coincide con el MAC enviado por el cliente, la solicitud se considera auténtica.

- Verificación Adicional: El servidor también verifica que el nonce no haya sido utilizado previamente y que la marca de tiempo esté dentro de un rango aceptable para prevenir ataques de repetición y garantizar la frescura de la solicitud.

Ventajas de Hawk

- Independencia del Transporte: Hawk puede ser utilizado con o sin HTTPS, ofreciendo una capa de seguridad adicional incluso en conexiones cifradas.

- Protección contra Modificación: Incluir el método y la URL en el cálculo del MAC ayuda a proteger contra la modificación de la solicitud.

- Mitigación de Ataques de Repetición: El uso de nonces y marcas de tiempo limita la ventana de tiempo durante la cual una solicitud puede ser reutilizada por un atacante.

Consideraciones

Aunque Hawk ofrece ventajas significativas en términos de seguridad, no sustituye la necesidad de HTTPS, especialmente para proteger contra ataques de intermediarios y garantizar la confidencialidad de los datos transmitidos. Hawk es más adecuado como una capa adicional de seguridad en aplicaciones donde la integridad de los mensajes es crítica o como una solución en casos donde el uso de HTTPS es problemático.

10. Atlassian ASAP

Atlassian ASAP (Atlassian Simple Authentication for Products) es un enfoque de autenticación y autorización desarrollado por Atlassian, diseñado específicamente para el mundo de las aplicaciones distribuidas y los microservicios. Este mecanismo se basa en el uso de JWT (JSON Web Tokens), que son una forma compacta y segura de transmitir información entre partes como un objeto JSON. Los JWT pueden ser verificados y confiados porque están firmados digitalmente. Atlassian ASAP aprovecha estas propiedades para facilitar la autenticación y la autorización en entornos complejos y distribuidos.

¿Cómo Funciona Atlassian ASAP?

- Emisión de Tokens: Un servicio o aplicación cliente autentica primero con un proveedor de identidad (IdP), el cual valida las credenciales del cliente. Una vez autenticado, el IdP emite un JWT que contiene afirmaciones (claims) sobre la identidad del cliente y posiblemente permisos u otra información relevante.

- Uso de Tokens en Solicitudes: Cuando el cliente necesita hacer una solicitud a otro servicio o API, incluye el JWT en el encabezado de autorización de la solicitud. Este token actúa como prueba de la autenticación previa y, potencialmente, de los permisos del cliente.

- Validación del Token: El servicio o API receptor extrae y valida el JWT. Esto incluye verificar la firma digital del token para asegurarse de que no ha sido alterado y que fue emitido por un emisor confiable. También se verifican las afirmaciones contenidas en el token, como la identidad del emisor, el alcance de los permisos y la caducidad del token.

- Autorización y Acceso: Basándose en la validez del token y la información que contiene, el servicio receptor decide si autoriza la solicitud y qué recursos permite acceder al cliente.

Ventajas de Atlassian ASAP

- Seguridad Mejorada: Al utilizar JWT, que son firmados digitalmente, Atlassian ASAP ofrece una forma segura de representar afirmaciones entre dos partes. La firma asegura que el token no haya sido modificado y que el emisor es genuino.

- Interoperabilidad: Al ser un estándar abierto, JWT es ampliamente soportado y facilita la integración entre diferentes sistemas y tecnologías.

- Desacoplamiento: Los servicios no necesitan comunicarse directamente con el proveedor de identidad para cada solicitud, ya que la validez del JWT puede ser verificada de forma independiente. Esto es especialmente útil en arquitecturas de microservicios, donde los servicios pueden ser numerosos y estar distribuidos.

- Eficiencia: Al ser compactos, los JWT son eficientes para ser transmitidos a través de solicitudes HTTP, minimizando el overhead adicional.

Casos de Uso

Atlassian ASAP es particularmente útil en escenarios donde múltiples servicios y aplicaciones necesitan comunicarse de manera segura y eficiente, como en arquitecturas basadas en microservicios. Facilita la autenticación y autorización sin necesidad de interacciones complejas o sistemas de gestión de sesiones, lo que lo hace ideal para entornos de nube y aplicaciones distribuidas.

Atlassian ASAP proporciona un marco robusto y flexible para gestionar la autenticación y autorización en sistemas complejos, ayudando a asegurar las comunicaciones entre servicios y aplicaciones distribuidas.

11. Netrc File

La autenticación Netrc utiliza un archivo

1 | .netrc |

en la máquina del usuario para almacenar credenciales de inicio de sesión. Aunque no es un método directo de autenticación de API, algunas herramientas de línea de comandos lo utilizan para simplificar el proceso de autenticación al acceder a APIs que requieren credenciales básicas.

Cada uno de estos mecanismos tiene sus propias fortalezas y debilidades, y la elección entre ellos depende de los requisitos específicos de seguridad, la infraestructura existente y la facilidad de implementación en el contexto de la aplicación. Con el aumento de las preocupaciones sobre la seguridad de los datos, es esencial elegir un método de autenticación que no solo se ajuste a las necesidades actuales sino que también pueda adaptarse a las amenazas emergentes.