Listado de anunciantes – List of advertisers Es gratuito pero puede efectuar una donación. It is free but you can make a donation. Espacio reservado para los anunciantes …, Space reserved for advertisers …

Ataque Zero Day, ¿Qué es exactamente ?, explicación del fallo de Microsoft

La imagen del libro Zero-Day Exploit: Countdown to Darkness (Cyber-Fiction), de Rob Shein del títular del post lo resume perfectamente. «Fallo Zero Day, la cuenta atrás a la oscuridad.» Pero el titular tecnológico de hoy a nivel mundial es: Microsoft advierte de un fallo de seguridad en Internet Explorer. El fallo de seguridad afecta a cientos de millones de usuarios. Las vulnerabilidades denominadas ‘zero-day’ son raras, sobre todo porque son difíciles de identificar, exige ingenieros de ‘software’ altamente cualificados o piratas informáticos con un montón de tiempo para analizar códigos que pueden ser explotados para lanzar ataques. Los expertos en seguridad sólo descubrieron ocho de las principales vulnerabilidades ‘zero-day’ en todo el 2011, según Symantec. ¿ Donde viene ese término? y ¿ Qué es exactamente ?

La importancia de la IP en el mundo SEO #posicionamiento

Dentro del mundo SEO, el aspecto de la IP y otros relacionados con el direccionamiento son cuestiones ampliamente debatidas. ¿ Es beneficioso tener una IP compartida frente a una dedicada? ¿ Es relevante la geolocalización de la IP ? ¿ Qué ocurre cuando un sitio web se bloqueó y al hacerlo penalizan la IP? ¿ Es justo que un sitio web, utilizando técnicas de SEO éticas, se vea afectado porque se encuentre alojada en un «mal barrio«, clase (rango)?

ebook gratuito sobre marca personal: 100 buenas practicas para que te digan te sigo y te compro #100bpmarcapersonal

El Ebook titulado “Guía para el desarrollo de tu marca personal digital: 100 buenas prácticas para que te digan te sigo…te compro” #100bpmarcapersonal, de 60 páginas, está estructurado en los siguientes capítulos:

Reflexión sobre la importancia y la paciencia en los proyectos

Tal vez no todo el mundo podamos escribir una página tan brillante en la Historia, ni consigamos trasformar el mundo, crear proyectos únicos, ser el número uno, pero seguro que todos tenemos algo importante que aportar y que contar. Recuerda esto y tenlo siempre en mente:

Todo el mundo a bailar, Subtitulos

Gonna Make You Sweat es el primer álbum de estudio por grupo de producción de C + C Music Factory . El álbum fue lanzado en los EE.UU. el 13 de diciembre de 1990. El primer sencillo del álbum, » Gonna Make You Sweat (Everybody Dance Now) «, se escucho en la mayor parte del mundo, alcanzando el número uno en el Billboard Hot 100 durante dos semanas en febrero de 1991.

SQLite en PHP, bases de datos incorporadas. Historia y ejemplo.

Cuando D. Richard Hipp trabajaba desarrollando software para la fuerza naval de los Estados Unidos, comenzó a desarrollar SQLite … «El proyecto SQLite surgió de una necesidad personal, para mi propio uso.» SQLite es un sistema de gestión de bases de datos relacional compatible con ACID, contenida en una relativamente pequeña (~275 kiB) biblioteca escrita en C. SQLite es un proyecto de dominio público. Veamos algo de su Historia y algún ejemplo …

Dedicado a los luchadores …

Conserva lo que tienes … Olvida lo que te duele … Lucha por lo que quieres … Valora lo que posees … Perdona a los que te hieren y disfruta a los que te aman. Nos pasamos la vida esperando algo … y lo único que pasa es la vida. No entendemos el valor de los momentos, hasta que se han convertido en recuerdos. Por eso … Haz lo que quieras hacer, antes de que se convierta en lo que te «gustaría» haber hecho… No hagas de tu vida un borrador, tal vez no tengas tiempo de pasarlo a limpio.

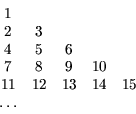

El triángulo de Floyd y un ejemplo en C

El Triángulo de Floyd, llamado así en honor a Robert Floyd, es un triángulo rectángulo formado con números naturales. Robert W. Floyd fue un prominente científico estadounidense en informática. Recibió el Premio Turing de la ACM en 1978 «por tener una clara influencia en las metodologías para la creación de software eficiente y confiable, y por haber contribuido a la fundación de las subáreas teoría del reconocimiento de frases, semántica de los lenguajes de programación, verificación automatizada de programas, síntesis automatizada de programas y análisis de algoritmos» Para crear un triángulo de Floyd, se comienza con un 1 en la esquina superior izquierda, y se continúa escribiendo la secuencia de los números naturales de manera que cada línea contenga un número más que la anterior:

Discurso de despedida del presidente de Coca Cola, Corto pero excelente

El discurso más corto … por Bryan Dyson. Lo dijo al dejar el cargo de Presidente de Coca Cola. «Imagina la vida como un juego en el que estás malabareando cinco pelotas en el aire.»

La ITV del procesador.Truco poco empleado para mejorar el rendimiento de tu equipo.

Cuando compramos un ordenador, siempre queremos que nos proporcione el mayor rendimiento. Le cargamos de memoria, seleccionamos un procesador potente, y todas esas cosas para tener una buena configuración. Podemos apreciar durante un tiempo que el PC va de maravilla, pero con el paso del tiempo notamos una falta de rendimiento y un mayor ruido. Esto solemos achacarlo a la sobrecarga del sistema operativo, programas, registro, reinicios inesperados sin causa aparente, etc. Pero…, no siempre suele ser así. Veamos que puede suceder cada 12 meses …

El fin del Captcha. ¿ Pasará a ser Homo?

Casi seguro, que alguna vez hemos empleado un sistema CAPTCHA en algún sitio web. Pero muchas personas no conocen el motivo por el cual este sistema es empleado. Sabemos que es engorroso tener que teclear caracteres poco legibles cada vez que enviamos un formulario, datos, descargamos algo, etcétera. En este post, estudiaremos el origen y porqué de su uso y analizaré una alternativa que puede acabar con este sistema. El PlayThru.

Microsoft, cambio de rumbo, de la cara norte al Surface.

Se veía venir. Microsoft necesitaba un cambio de estrategia en la planificación de sus productos. Los dispositivos móviles y táctiles le estaban ganando la partida y sus soluciones en este área no terminaban de cuajar. Desde agosto de este año, los fabricantes de PC´s tienen en su poder el nuevo S.O. de Microsoft, Windows 8. Esto les permitirá desarrollar controladores y probarlos en sus configuraciones. Gracias a esto, a finales de año, con la campaña navideña, intentar recuperar y rentabilizar la inversión realizada.