En esta entrada os voy a mostrar cómo instalar y ejecutar un antivirus gratuito de forma remota en un servidor dedicado Linux. Distribución Centos

Veamos cuales son los pasos necesarios.

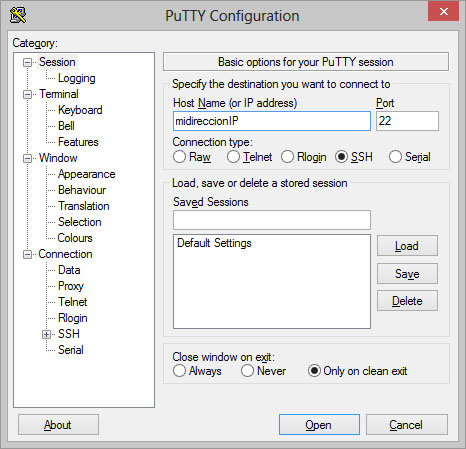

Es necesario descargar e instalar el programa libre terminal PuTTY (y no seáis mal pesados). 😉

PuTTY es una implementación libre de Telnet y SSH para plataformas Windows y Unix, junto con una

1 | xterm |

emulador de terminal. Está escrito y mantenido principalmente por el genial Simon Tatham. Saludos.

Luego instalaremos el programa ClamAV

ClamAV es un conjunto de herramientas antivirus, libre y de código fuente abierto, que tiene las siguiente características:

| • | Distribuido bajo los términos de la Licencia Publica General GNU versión 2. |

| • | Cumple con las especificaciones de familia de estándares POSIX (Portable Operating SystemInterface for UNIX o interfaz portable de sistema operativo para Unix). |

| • | Exploración rápida. |

| • | Detecta más de 720 mil virus, gusanos, troyanos y otros programas maliciosos. |

| • | Capacidad para examinar contenido de archivos ZIP, RAR, Tar, Gzip, Bzip2, MS OLE2, MS Cabinet, MS CHM y MS SZDD. |

| • | Soporte para explorar archivos comprimidos con UPX, FSG y Petite. |

| • | Avanzada herramienta de actualización con soporte para firmas digitales y consultas basadas sobre DNS. |

– Ejecutamos por ejemplo el programa Putty desde Windows, no requiere instalación.

Introduciremos la IP y puerto 22 para la conexión remota, las he eliminado por seguridad.

Una vez dentro del sistema como root.

Instalación del repositorio.

cd /etc/yum.repos.d/ wget -N http://www.alcancelibre.org/al/server/AL-Server.repo cd

La instalación a través del mandato yum desde CenOS requiere utilizar lo siguiente:

Esta distro es muy utilizada en servidores 1and1 y OVH

|

Actualización manual del antivirus

De ser necesario, puedes actualizar manualmente y de manera inmediata, la base de datos de firmas utilizando el mandato freshclam, desde cualquier terminal como root.

freshclam |

Para revisar un archivo sospechoso de estar infectado, se utiliza el mandato clamscan sin más parámetros:

clamscan /cualquier/archivo |

Para realizar la revisión de un directorio y todo su contenido, es decir, de manera recursiva, se utiliza el mandato clamscan con la opción -r.

clamscan -r /cualquier/directorio |

Para especificar que los archivos infectados solo sean movidos a un directorio de cuarentena, se utiliza el mandato clamscan con la opción –move especificando un directorio que servirá como cuarentena.

El directorio de cuarentena debe de existir previamente.

clamscan --move=/directorio/de/cuarentena -r /cualquier/directorio |

Para especificar que los archivos infectados sean eliminados, se utiliza la opción –remove con el valor yes. Esta opción debe ser utilizada con precaución.

clamscan --remove=yes -r /cualquier/directorio |

La salida del mandato clamscan puede llegar a ser muy extensa. Si se desea que solo se muestre la información de los archivos infectados, se utiliza el mandato clamscan con la opción –infected.

clamscan --infected --remove=yes -r /cualquier/directorio |

Para que el mandato clamscan guarde la información de su actividad en una bitácora en particular, a fin de poder examinar posteriormente ésta a detalle, se puede utilizar éste con la opción –log especificando la ruta de un archivo donde se almacenará la bitácora de actividad.

clamscan --log=/home/usuario/clamscan.log --infected --remove=yes -r /cualquier/directorio |

Podéis comentar alguna otra fórmula en otras distros.

Saludos.