Estructura interna de funcionamiento de un Antivirus genérico

Estructura interna de funcionamiento de un Antivirus genérico – v.10

En esta entrada intentaré analizar de forma sencilla como funciona un antivirus. Aunque el proceso es bastante más complejo de los descrito, la infografía animada ofrece un boceto y esbozo de los componentes internos y su estructura. He creado la imagen ya que no he sido capaz de encontrar en internet mucha información al respecto.

En el diagrama animado se puede observar que lo primero que hace el antivirus es cargar su interfaz inicial y una vez en memoria, carga el motor en tiempo real (si está disponible). La interfaz inicial puede ser mostrada apenas cargar el sistema, o como un componene systray de la barra de aplicaciones. Una vez en memoria tendrá acceso privilegiado a los recursos y procesos del sistema. Por lo que requiere un nivel de ejecución de administrador o superusuario. Es por eso, que pueden (no necesariamente) llegar a ser incompatibles varias soluciones de antivirus a la vez ya que pueden provocar un incorrecto funcionamiento del sistema. En algunos sistemas, se controlará cual de ellos se encuentra activo de forma primaria.

La carga del resto de motores se realiza de forma paralela al motor principal. Pueden ser servicios o ser lanzados en función del uso. Por ejemplo, al abrir el cliente de correo predeterminado el motor detecta la apertura y supervisa los correos entrantes. Algunos motores pueden ser desactivados de forma explícita, si no se requiere su uso. En un escenario donde no existe la posibilidad de inserción de dispositivos USB por ejemplo.

La carga inicial del antivirus dependerá del tipo de sistema operativo, por ejemplo, en un sistema Windows, se produce de dos formas, como una entrada establecida en el arranque para todos los usuarios, cuyos parámetros iniciales se encuentran en el registro del sistema, o mediante la carga de un servicio que quede residente al iniciarse el sistema.

En todo caso, existe un panel de opciones generales que son leídas de la base de datos de configuración del antivirus. Esa base de datos es de lectura/escritura, ya que almacena las preferencias del programa y del usuario. Muchas opciones pueden ser sólo leídas ya que algunos productos ofrecen la posibilidad de desactivar a modo administrativo su manipulación, bien desde el endpoint o desde un servidor de administración de despliegues, políticas de dominio, etc.

El escaneao en busca de ficheros infectados se realiza de dos formas, en background o a petición del usuario.

La mayor parte de los antivirus poseen un controlador especial para acceder al sistema de ficheros. Este controlador, posibilita acceder sin bloqueos, a los ficheros, para su posible lectura, manipulación o borrado, de forma veloz, precisa y además tener la capacidad de realizar estas acciones independientemente del tipo de usuario que inicie en el sistema. Los controladores se programan a bajo nivel, generalmente en lenguajes como C o C++. Siguiendo el ejemplo anterior para un sistema Windows, la programación del controlador no podría ser realizada en .net ya que sería como un nivel superior a la necesidad de acceder completamente a los recursos de los ficheros.

La mayoría de los software antivirus en función de sus características ofrecen diversos motores especializados que trabajan de diferente forma en función del contexto y fin para el que han sido programados.

Motores especializados en la detección de virus en correo electrónico, analítica de direcciones o sitios web, motor de ransomware o software de cifrado y pago de rescate, motor de detección de conexiones USB o inalámbricas, motor de red. Todos ellos se encuentran conectados con las bases de datos de posibles firmas, y base de datos de posibles desinfecciones. La base de datos de desinfecciones ofrece las pautas en determinado orden que se debe realizar para desinfectar en sistema. Pueden ser rutinas de comandos ejecutados de forma secuencial o pautas de actuación.

Los ficheros detectados, se ubican en una base de datos de archivos en cuarentena, el controlador de ficheros a bajo nivel impide su apertura o ejecución. El controlador de ficheros supervisa el lanzamiento de nuevas aplicaciones a memoria, evitando que se conviertan en procesos dañinos si son detectados.

Además de la base de datos de configuración del software, existen otras bases de datos locales on premise que se actualizan periódicamente. Una de ellas es el sistema de firmas. Las firmas ofrecen un hash para detectar los archivos con virus cuando se contrasta con la base.

Tanto el programa principal como las bases de firmas, también se suelen actualizar de forma remota. Las actualizaciones de la aplicación que se descargará de un repositorio distribuido o central y la actualización de la base de datos local de firmas. Todas las actualizaciones de aplicación se verifican contrastando hashes para evitar suplantación.

Cuanto más actualizaciones sufra tanto el programa como la base de datos de las firmas, más eficaz y posibilidades tendremos de detectar software peligroso. El módulo en tiempo real también debe contar con un componente heurístico para su funcionamiento.

Para controlar el buen funcionamiento de todos los módulos existe de forma redundada un sistema de supervisión y caída de motores. Permiten controlar el buen funcionamiento de los motores, levantarlos en caso de fallo y control de su posible manipulación.

Los antivirus ofrecen la posibilidad de reportar los análisis, informar de acciones bien en pantalla como generando informes, estadísticas, conexiones, etc.

Algunos de ellos cuidan la interfaz gráfica otros prefieren la simplicidad. También pueden lanzarse comandos en modo terminal. Lo más importante bajo mi criterio es su algoritmia, velocidad y capacidad de detección.

Siguiendo con otros ejemplos, el antivirus GNU ClamAV.

ClamAV® es un motor antivirus de código abierto (GPL) que se utiliza en una variedad de situaciones, incluido el escaneo web y de correo electrónico, y la seguridad de terminales. Proporciona muchas utilidades para los usuarios, incluido un demonio multiproceso flexible y escalable, un escáner de línea de comandos y una herramienta avanzada para actualizaciones automáticas de bases de datos.

Ofrece sistemas de detección, y análisis en tiempo real (solo para GNU/Linux, freshclam), en cambio en Windows no ofrece la opción del motor en tiempo real. Clamwin, no la posee y tiene una interfaz poco actualizada (que conste que es un proyecto desligado pero usa su sistema de firmas) e Immunet una vez adquirida por Cisco va a ser discontinuada en enero de 2024.

Otras soluciones de pago, incluyen muchas posibilidades y libertad de elección en función de los módulos y puestos que necesitemos tener controlados. Tanto terminales, equipos y dispositivos móviles. En función de lo que contratemos, tanta seguridad poseeremos.

Los sistemas de antivirus generalmente de serie, gratuitos o limitados, no suelen ofrecen protección completa debido a la ausencia de ciertos módulos de control.

Nota:

Algunos me comentasteis sobre la herramienta HDLëD Pro que desarrolle para Windows. Me gustaría aclarar aunque lo dejo explicado en la entrada que sólo ofrece el módulo de detección de cifrado, no de desinfección. Aunque puede que en futuras versiones incorpore el motor de clamav.

Diagrama construido con screenshot 4.0 by palentino, Screentogif y DrawIO.

Animaciones gratuitas de https://lordicon.com/

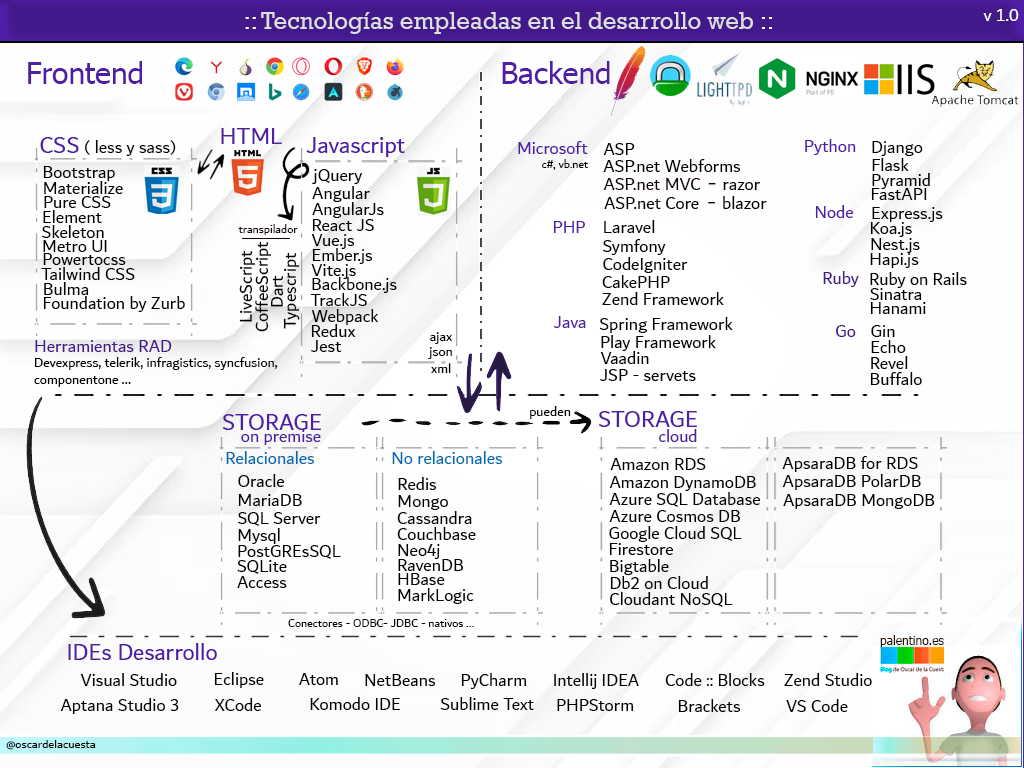

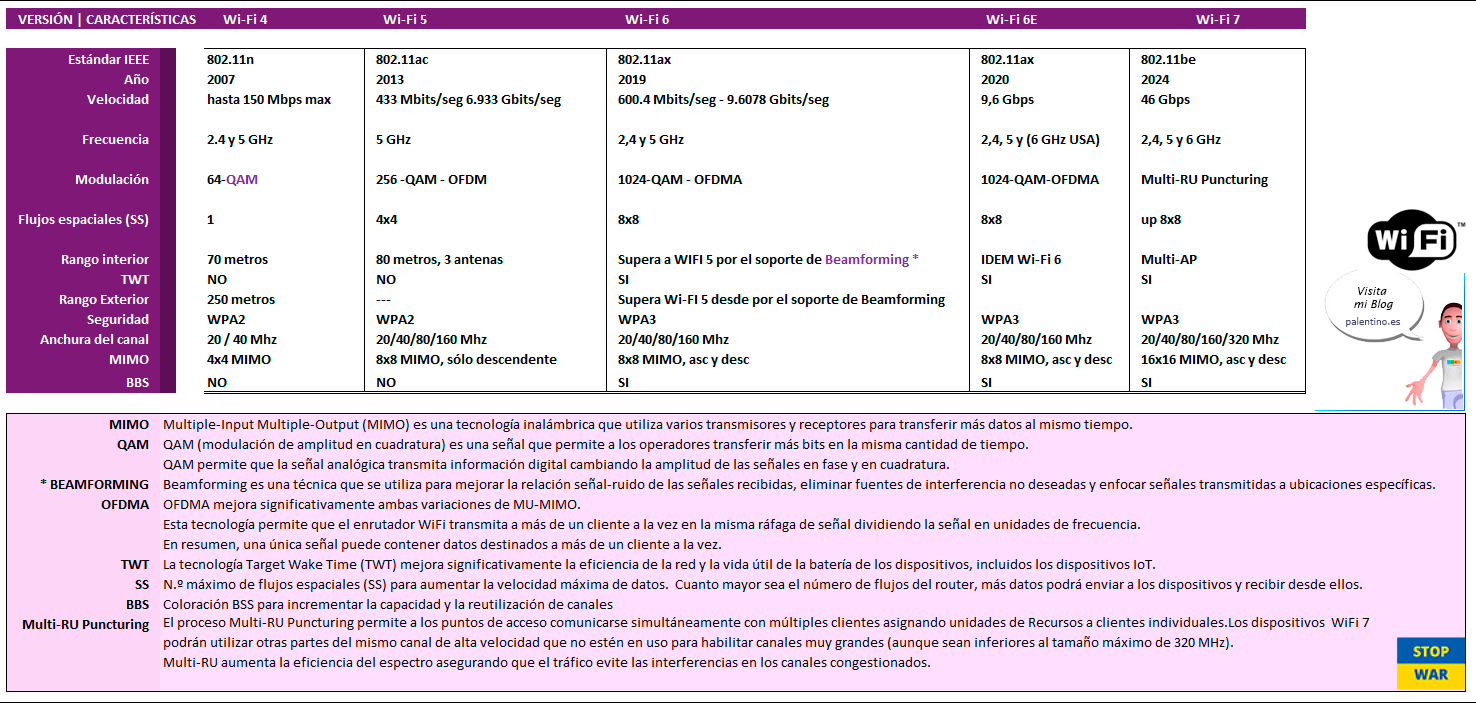

Tecnologías empleadas en el desarrollo web. #Infografía

Dejo un resumen de tecnologías web aplicadas para la fase de desarrollo. Es un mundo completo, bonito y complejo. Cada tecnología requiere su estudio y comprensión por lo que se deduce que se necesitan bastantes profesionales para cada área. Ampliaré en el blog con descripciones breves de cada una de ellas.

SaaS Cloud tool for managing agile teams and all the agents involved.

Herramienta SaaS en la nube para la gestión de equipos ágiles y de todos los agentes implicados.

Scrum-master es un software SaaS bajo GPL, tecnologías LAMP para permitir el trabajo en equipo gestionando el seguimiento de proyectos con sus diversos actores bajo la metodología ágil SCRUM.

La idea general del proyecto es crear un software en la nube para el trabajo en equipo gestionando el seguimiento de proyectos con sus diversos actores bajo esta metodología. Para ello he creado un proyecto en github colaborativo siguiendo el modelo LAMP, con licencia GPL en GitHub. Animo a todo el mundo que esté interesado en colaborar mejorando los apartados que posee la herramienta. Existe una plantilla en Bootstrap y uso controles grid que permiten el uso libre. No obstante pueden cambiarse si se desea.

Dejo los pilares para comenzar a desarrollar de forma colaborativa el proyecto.

Portapapeles múltiple en Windows 10/11

Para activar esta característica hay que pulsar la tecla Windows + V.

Podrás tener un historial del portapapeles. Admite capturas de imágenes realizadas

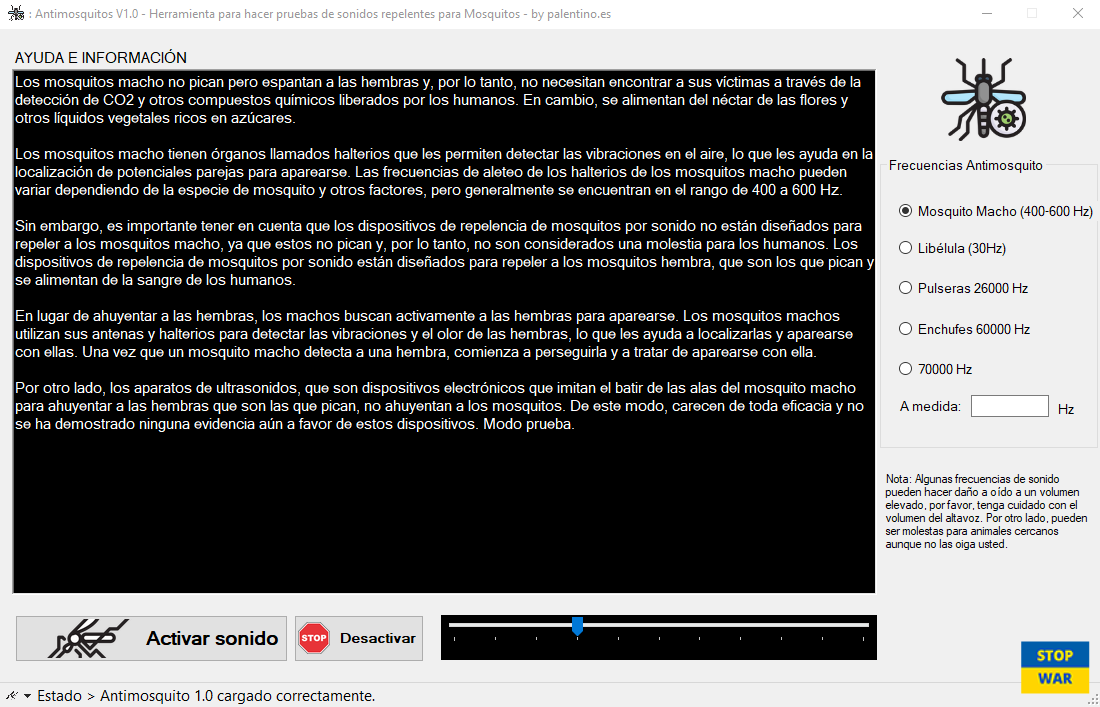

Software para realizar pruebas sobre sonidos repelentes antimosquitos. Windows 10 y 11

Los generadores de anti mosquitos son dispositivos diseñados para repeler y ahuyentar a los mosquitos mediante la emisión de ciertos sonidos. Estos dispositivos pueden ser eléctricos o de batería y suelen estar diseñados para ser colocados en interiores o exteriores, dependiendo de la marca y modelo.

Algunos generadores de anti mosquitos utilizan la tecnología de ultrasonidos para generar ondas sonoras de alta frecuencia que son inaudibles para los humanos pero que afectan el sistema nervioso de los mosquitos, haciéndoles sentir incómodos y evitando que se acerquen a la zona donde se encuentra el dispositivo. No solo eso, existen distintos sonidos emitidos por mosquitos machos o depredadores de ellos que los espantan. Pero esto tiene connotaciones.

Los generadores de anti mosquitos que utilizan la tecnología de ultrasonidos emiten ondas sonoras de alta frecuencia que se encuentran por encima del rango de audición del oído humano.

La idea detrás de esta tecnología es que los mosquitos son capaces de detectar sonidos a través de órganos sensoriales en sus antenas, y que ciertas frecuencias de sonido pueden ser utilizadas para repelerlos.

Sin embargo, hay estudios que sugieren que los mosquitos pueden detectar y adaptarse a las ondas sonoras emitidas por los generadores de ultrasonidos, por lo que la eficacia de esta tecnología para repeler mosquitos es cuestionable.

Si bien algunas personas pueden afirmar que los dispositivos y aplicaciones móviles que emiten sonidos de alta frecuencia funcionan para repeler a los mosquitos, no hay suficiente evidencia científica para respaldar estas afirmaciones.

Muchos de los estudios realizados sobre la efectividad de los sonidos de alta frecuencia como repelentes de mosquitos han dado resultados contradictorios, y algunos estudios incluso han demostrado que estos dispositivos no tienen ningún efecto sobre los mosquitos.

Además, los mosquitos pueden adaptarse y aprender a ignorar los sonidos de alta frecuencia, lo que limita su efectividad. Esto significa que, aunque estos dispositivos pueden funcionar para repeler a los mosquitos en un principio, es posible que los mosquitos se acostumbren a los sonidos y vuelvan a picar.

En resumen, si bien algunos dispositivos y aplicaciones móviles pueden afirmar que emiten sonidos de alta frecuencia para repeler a los mosquitos, no hay suficiente evidencia científica para respaldar estas afirmaciones y se recomienda utilizar repelentes de mosquitos aprobados por la EPA, así como otras medidas de prevención de picaduras de mosquitos.

Por lo que no hay evidencia científica sólida que respalde la afirmación de que ciertas frecuencias de sonido pueden repeler eficazmente a los mosquitos. Aunque algunos estudios han demostrado que ciertas frecuencias de sonido pueden tener cierto efecto sobre los mosquitos, no hay suficientes pruebas para concluir que estas frecuencias pueden repeler a los mosquitos de manera efectiva.

Además, se sabe que los mosquitos utilizan una variedad de señales sensoriales para buscar hospedadores, como la temperatura corporal, el dióxido de carbono exhalado y los olores corporales. Por lo tanto, aunque ciertas frecuencias de sonido pueden tener cierto efecto sobre los mosquitos, no se considera un método efectivo para repelerlos.

En lugar de depender de frecuencias de sonido, se recomienda el uso de repelentes de mosquitos aprobados por la Agencia de Protección Ambiental (EPA, por sus siglas en inglés). También se recomienda el uso de ropa protectora, mosquiteros y evitar las áreas donde los mosquitos están más activos, especialmente durante las horas de la noche y la madrugada.

No obstante, dejo esta herramienta para hacer pruebas. Usando diversas técnicas de sonido y ahuyento.

Requisitos y Soporte

Versión actual Free 1.0 Alpha

Compatible 100% con Windows 10 y 11.

Net Framework 4.8 ó superior.

Desarrollado en C# sobre Visual Studio Community 2022

Uso las librerías naudio para tratamiento de armónicos y uso de las funciones ya programadas de transformadas de Fourier

Por otro lado, no me hago responsable del uso del software y de sus consecuencias derivadas., tal y como aparece en el instalador. Cuando se ejecuta se aceptan dichos términos.

Esta herramienta esta creada por Oscar de la Cuesta Campillo se encuentra bajo una Licencia Creative Commons

Atribución-SinDerivadas 3.0 Unported. CC BY-ND 3.0

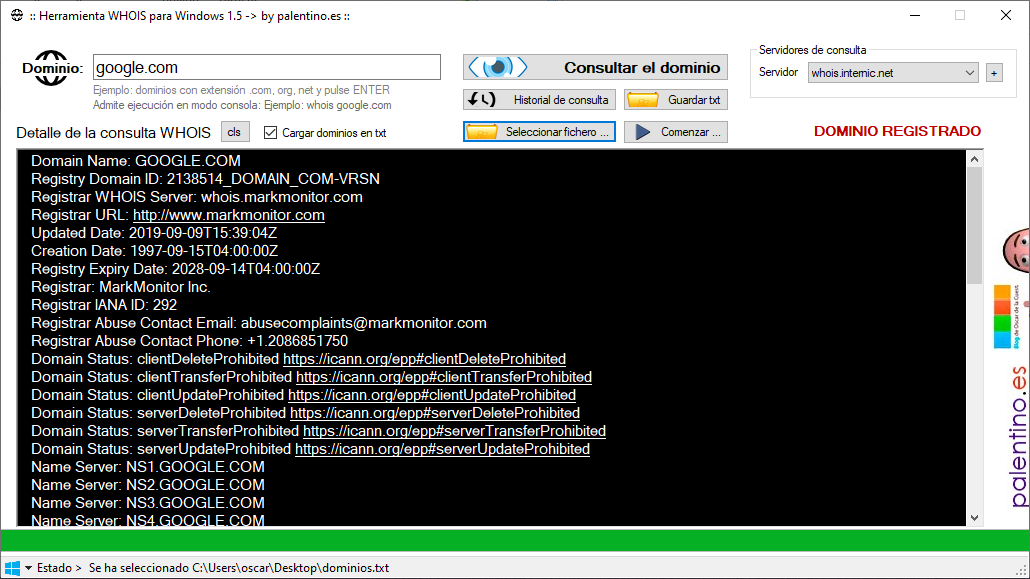

WHOIS para Windows. Herramienta de consulta rápida local. Modo cmd o gráfico.

Os dejo una herramienta que he construido en C# para consultar disponibilidad de dominios, poder registrarlos, mostrando fechas de caducidad, renovación y otros detalles.

Vamos IA iguálalo o créalo 😉

Admite modo gráfico y modo consola. Es decir puedes usarlo desde línea de comandos. Ejemplo: whois google.com.

El modo gráfico detecta las URLs de los registradores y permite comprobar la disponibilidad o no por color.

Permite ver el historial de búsquedas realizadas.

Almacén de consultas realizadas en un archivo de texto.

Admite proceso por lotes de dominios a consultar en archivo de texto. He limitado el número de dominios que quieres consultar para ver si están libres para evitar la sobrecarga de peticiones a la cantidad de 25. Recae sobre tu responsabilidad el buen uso de ésta característica.

Posibilita no dejar rastro en proveedores de registro de dominio intermediarios al ser usado el local.

Ejecución modo consola: whois /?

Ayuda -> Ejecute: whois nombredeldominio.com [opcional_registrador]

No requiere instalación, colócalo en el path y a funcionar.

Además no existe el comando whois para windows y cmd a la vez, salvo el proyecto Sysinternals y sólo es en modo interprete. Creo que es bastante más completo.

En las próximas versiones, detectará la fecha de caducidad del dominio, días restantes, almacén de consultas previas.

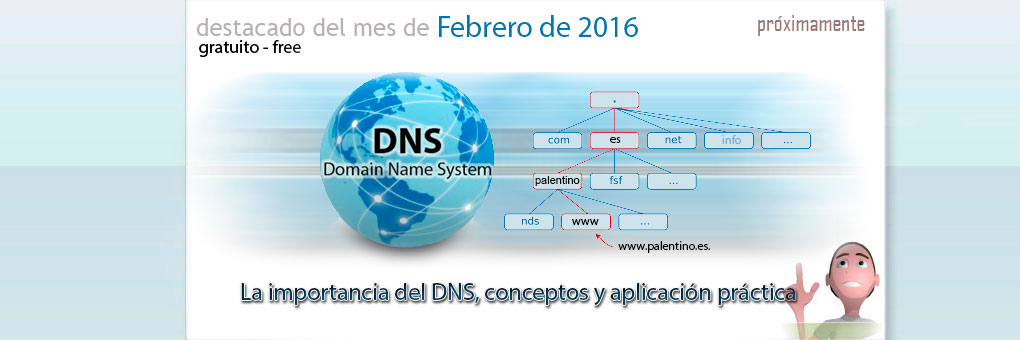

El protocolo WHOIS es un protocolo de red utilizado para obtener información sobre el registro de un nombre de dominio, una dirección IP u otros recursos de Internet. El protocolo WHOIS permite a los usuarios buscar información sobre el titular del dominio, la fecha de registro y vencimiento, los servidores de nombres, y otra información relevante.

El protocolo WHOIS se utiliza principalmente para acceder a bases de datos de registro de dominios y direcciones IP mantenidas por registradores de dominios, organismos reguladores, y otros proveedores de servicios de Internet. Los usuarios pueden enviar consultas WHOIS a través de una conexión TCP utilizando el puerto 43, y recibirán una respuesta con la información solicitada.

La información proporcionada a través del protocolo WHOIS puede variar según el servidor WHOIS utilizado y la información disponible en la base de datos de registro de dominios o direcciones IP. En algunos casos, la información del titular del dominio puede estar oculta por razones de privacidad o seguridad.

El protocolo WHOIS se ha vuelto cada vez más importante en el contexto de la lucha contra el cibercrimen, ya que puede ayudar a identificar a los titulares de dominios o direcciones IP involucrados en actividades maliciosas en línea. Además, el protocolo WHOIS se ha utilizado en el contexto de la protección de marcas registradas, ya que permite a los titulares de marcas obtener información sobre el registro de nombres de dominio que pueden infringir sus derechos.

Es importante tener en cuenta que el protocolo WHOIS ha evolucionado con el tiempo y se han implementado diversas políticas y reglas para su uso. Por ejemplo, algunos servidores WHOIS pueden requerir la autenticación del usuario antes de permitir el acceso a cierta información. Además, la normativa de protección de datos en vigor puede limitar el acceso a cierta información WHOIS por razones de privacidad.

Macro para reemplazar texto en varios documentos Microsoft Word simultáneamente.

Buenas.

Os dejo el código fuente para reemplazar texto dentro del documento en varios archivos Word (hasta 500 por defecto) con extensión docx simultáneamente y de forma automatizada. Es necesario crear la macro en VBA. Una vez creada al ejecutarse pide que selecciones los Word que quieres cambiar, después pedirá el texto a buscar y el texto a reemplazar. Se ha probado en Word 365 y 2019.

Reemplazará hasta 500 documentos, pero se puede personalizar ese dato en el código.